來自:新浪科技

http://tech.sina.com.cn/mobile/n/n/2018-04-13/doc-ifyzeyqc4945806.shtml

《連線》雜誌最近做了一篇報道,揭開了Android系統在安全補丁方面的亂象,很多谷歌釋出的安全補丁不僅延遲推送,甚至還有廠商告訴使用者已經最新,卻偷偷地跳過了該有的安全補丁。

“這些傢伙只是更改日期,根本沒裝補丁”

一直以來,谷歌都在努力爭取讓幾十家Android智慧手機製造商、以及數百家運營商、定期推送安全更新,但是一家德國安全公司在針對數百臺Android手機進行調查後,發現了一個令人不安的新問題:許多Android手機廠商不僅沒給使用者提供補丁,或是延遲數月才釋出;甚至有時也會告訴使用者手機韌體已經是最新的,但卻偷偷地跳過了補丁。

週五,在阿姆斯特丹舉行的“Hack in the Box”駭客安全大會上,研究人員查看了近兩年的數百款Android手機系統程式碼,大部分存在安全隱患,缺一打補丁的手機不少見。研究人員Nohl說:“雖然補丁很小,但對手機安全很重要。最糟糕情況是,Android手機廠商在裝置故意歪曲事實。這些傢伙只是在推送時候改了個更新日期,壓根沒有補丁。”

安全機構SRL測試了1200部手機,這些裝置有谷歌自己,以及三星、摩托羅拉、HTC等主要安卓手機廠商,還有中興,TCL等中國公司製造。

他們發現,除了谷歌自己如Pixel和Pixel 2等旗艦機,即使是頂級手機廠商在安全補丁這塊也相當糊塗,其他二三線廠商的更新記錄更是混亂。

研究人員Nohl說,這種假裝裝了補丁的問題是最要命的,他們告訴使用者有,其實沒有,從而產生了一種虛假的安全感。這是故意的欺騙。

大公司打補丁不積極

還有種更常見的情況是,像索尼或三星這樣的大公司也會錯過一兩個補丁。很多重要更新並沒有,例如三星2016年的手機J5或J3,非常坦誠告訴使用者哪些補丁已經安裝,但缺少很多重要更新,也缺少提示。使用者幾乎不可能知道實際安裝了哪些補丁。為瞭解決這個問題,SRL實驗室釋出了一個叫“SnoopSnitch”的Android應用,它允許使用者檢視手機的程式碼,以瞭解其安全更新的實際狀態。

SRL實驗室在測試那堆手機後,製作了以下圖表,根據2017年10月之後打補丁的情況,將廠商進行了分級,漏裝0-1個補丁是最好的情況,有谷歌,索尼,三星,以及Wiko這個不知名的中國廠商;小米,一加,諾基亞平均丟了1-3個補丁;而HTC,華為,LG和摩托羅拉這些知名廠商則丟了3-4個補丁;TCL和中興丟了4個以上安全補丁,在榜單上表現最差——他們聲稱已經安裝了,但沒有。

即便大廠商,打補丁也不積極

低端晶片引發惡性迴圈

還有種情況是在手機晶片中發現了漏洞,而不是在作業系統中。

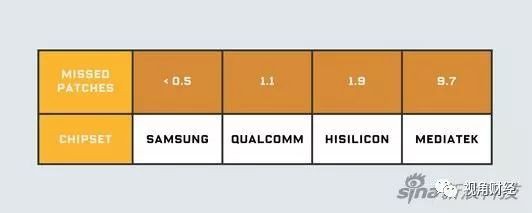

如果按所使用晶片來分類的,三星的處理器就比較好,高通晶片也還行,但使用中國臺灣聯發科(MediaTek)晶片的手機平均漏了9.7個補丁。

低價晶片低價手機沒有更新

這種情況跟手機定價有關,低價手機一般使用的也是便宜晶片(比如聯發科就佔比較大),對安全不太重視。手機製造商也不重視(或者沒能力重視),他們依賴晶片廠商提供補丁。

結果就是採用低端晶片的廉價手機會繼承晶片廠不註重安全的問題,最終導致如果你選擇便宜的手機,會進入一種安全的惡性迴圈,在這個生態系統中得到不太好的維護。

谷歌:安全不止是打補丁

當連線雜誌就此事與谷歌公司聯絡時,該公司回應指出,SRL分析的一些手機可能不是Android認證的裝置,這意味著它們沒有被谷歌的安全標準所控制。

另外,谷歌指出,現在的Android手機即使有未修補的安全漏洞,也很難破解。他們認為,在某些情況下,裝置可能漏掉一些補丁,因為手機廠商只是簡單粗暴地從手機上封堵一個易受攻擊的功能,而不是修複。

谷歌表示他們正在與SRL實驗室合作,進一步調查研究結果:“安全更新是保護安卓裝置和使用者的眾多層面之一,內建的平臺保護,如應用程式沙箱和安全服務、谷歌遊戲保護同樣重要。這些安全層結合了Android生態系統的多樣性。”

研究員Nohl並不認同聽這種說法,安全補丁不止是數字問題(他是說每個安全補丁都應該有);但他認同谷歌“Android手機很難破解”的說法,Android 4.0之後,程式在記憶體的隨機分配位置,以及沙盒機制讓惡意軟體難以得逞。

現代的所謂的“手機攻擊”可以完全控制標的Android手機,但要利用手機軟體系統的一系列漏洞而不僅僅是一個。

對相較於“硬破解”的方式,更應該防範的是軟破解,就是那些那些在谷歌遊戲商店中的流氓軟體,或者誘使使用者從一些不明安全源來安裝的軟體。人們經常被一些所謂的免費或盜版軟體誘騙,這種方式技術含量不高,其實屬於社會工程學範疇。

之所以建議廠商和使用者把能有的安全補丁都裝好,是為了防止零日漏洞(zero-day),一般被髮現後立即被惡意利用。在許多情況下,它們可能會使用已知的尚未修補漏洞協助攻擊。所以才有“深度防禦”的安全原則:每一個錯過的補丁都是潛在的一層保護。你不應該給駭客留下潛在可能,應該安裝所有補丁。

●編號313,輸入編號直達本文

●輸入m獲取文章目錄

Java程式設計

更多推薦《18個技術類公眾微信》

涵蓋:程式人生、演演算法與資料結構、駭客技術與網路安全、大資料技術、前端開發、Java、Python、Web開發、安卓開發、iOS開發、C/C++、.NET、Linux、資料庫、運維等。

知識星球

知識星球