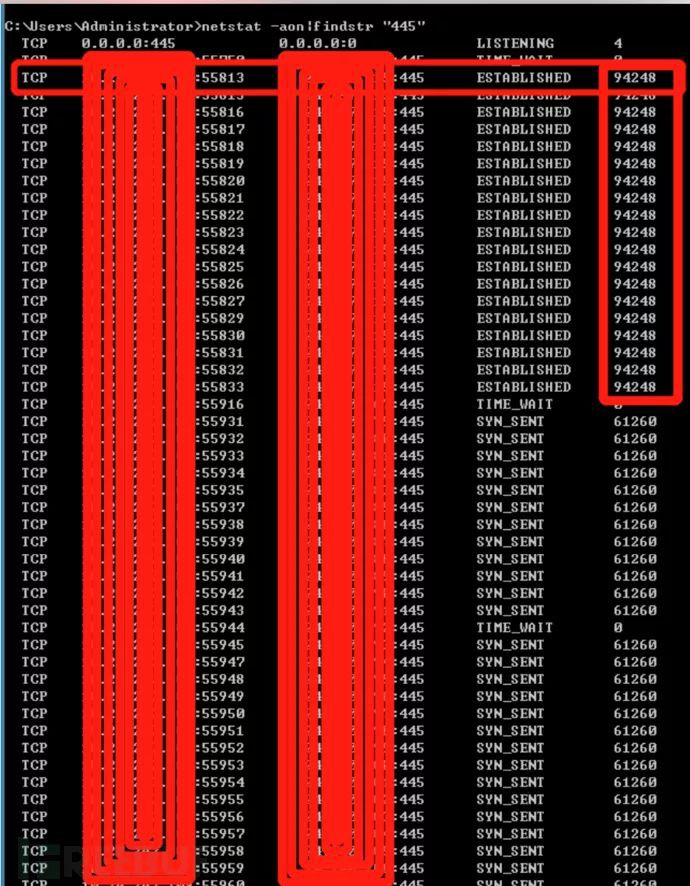

有一天,發現內網一臺主機不停的向所在網段的445埠發SYN, 於是登入這臺主機用命令>netstat -ano |findstr 445 看到如下截圖的狀態,此主機的行為主動而特別惡劣。

除了一大片的61260行程外,居然有94248的行程經常已經ESTABLISHED了,結合Windows任務管理器發現ESTABLISHED行程對應用程式目錄為:C:WindowsAppDiagnostics

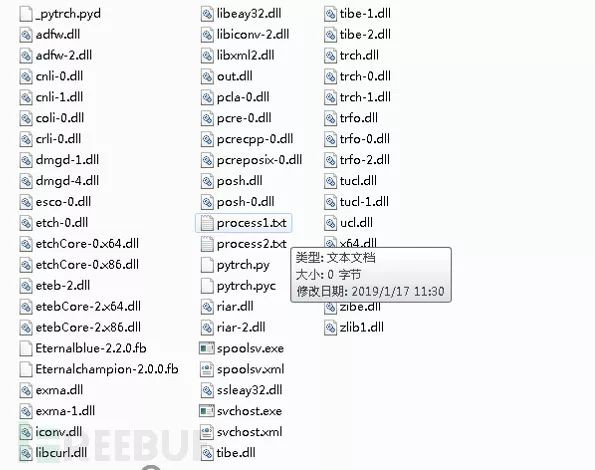

進到對應目錄C:WindowsAppDiagnostics下看到如下可疑檔案:

循著檔案夾名稱AppDiagnostics網上查找了一下,據專業安全網友或安全廠商介紹該病毒是一個名叫更新版NSRminer加密貨幣挖礦機 或者WannaMine升級到V3.0版本的東東在利用MS17-010/Eternal Blue啥啥的漏洞在作怪2018年11月份開始從越南流行,這麼快就到中國了,趕緊看看怎麼查殺吧,根據網友介紹:

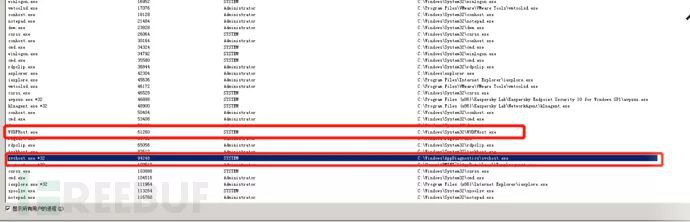

第一步先後停止病毒感染服務snmpstorsrv與spooler與結束對應PID行程(61260、94248)如下截圖:

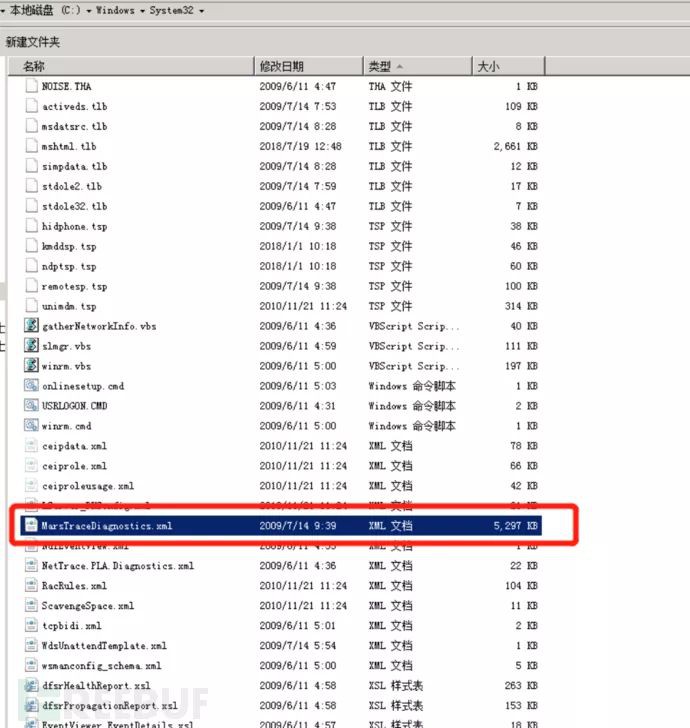

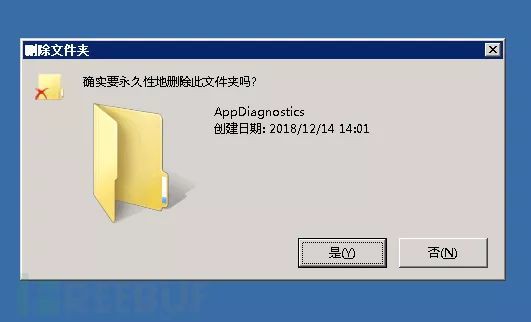

第二步刪除病毒檔案夾AppDiagnostics(C:Windows目錄下 ) 和檔案 MarsTraceDiagnostics.xml(C:WindowsSystem32MarsTraceDiagnostics.xml目錄下 ) 如下截圖,同時在刪除時提示檔案夾建立於2018年12月14日 14:01分。

第三步開啟感染服務 snmpstorsrv與spooler 測試發現不再有針對445埠的SYN_SENT如下截圖所示:(註:不刪除C:WindowsSystem32下的MarsTraceDiagnostics.xml檔案時開啟感染服務 snmpstorsrv與spooler後病毒檔案夾AppDiagnostics又被寫入到C:Windows目錄下了,針對於445埠的SYN_SENT又開始了,由此看來感染過的服務已不是原來的服務了,還需要進一步的清洗。 )

總結

問題從錶面看好像是得到了控制,但聽大佬們說病毒感染過的主機,不是這兩下能處理乾凈的,還要分析怎麼感染的,感染的檔案登錄檔是否已處理乾凈,利用的漏洞有沒有真正修複,後面有一大堆工作本菜鳥目前無法寫了,希望大佬們多多指點。。。

知識星球

知識星球