來自:信安之路(微訊號:xazlsec)

作者:Damian

最近在做滲透測試的練習中遇到一個比較有意思的站點,在此記錄下來,希望能給向我一樣剛入安全圈不久的萌新提供一些基本思路吧。

在拿到標的站點的域名時,首要的工作肯定是進行一系列的資訊蒐集工作,具體蒐集哪些資訊以及怎麼有效蒐集,可以參考 Google 或者百度。

下麵為了文章的簡潔性,我只提及我會利用到的一些站點資訊。

首先網站的真實 IP 並沒有隱藏在 CDN 後面,直接在 ThreadBook 上檢視同 IP 的旁站,顯示足足 189 個!

看到這個數的時候,說實話內心是沉重的,雖然可以從眾多的旁站入手,來拿到我們標的站的許可權,不過運行了這麼多站點的伺服器,其防護措施,和許可權的管理肯定都是比較安全。

簡單的翻閱了一下網站的大概內容,發現網站更新使用的頻率比較高,這也側面的說明瞭管理員對網站的重視程度也算比較 ok 的。

發現網站的管理後臺被隱藏了,一番爆破,Google haking 語法等也沒找到後臺目錄。

好了,我們直接上漏掃看一下吧,擼主使用的是 AWVS (也可以使用其他的掃描器,如 Appscan,或者其他安全公司的一些漏掃產品等)。

經過一波掃描,並沒有發現 SQL 註入或者 XSS 跨站等,不過倒是發現了一個 PHPCGI 的解析漏洞,詳情:

http://www.hangge.com/blog/cache/detail_667.html

但是如果找不到檔案上傳的途徑,那麼這個漏洞也就無法利用了,看來必須得進後臺啊

在嘗試使用一個掃描敏感檔案的小工具時,發現網站的跟目錄存在這麼一個檔案/1.php

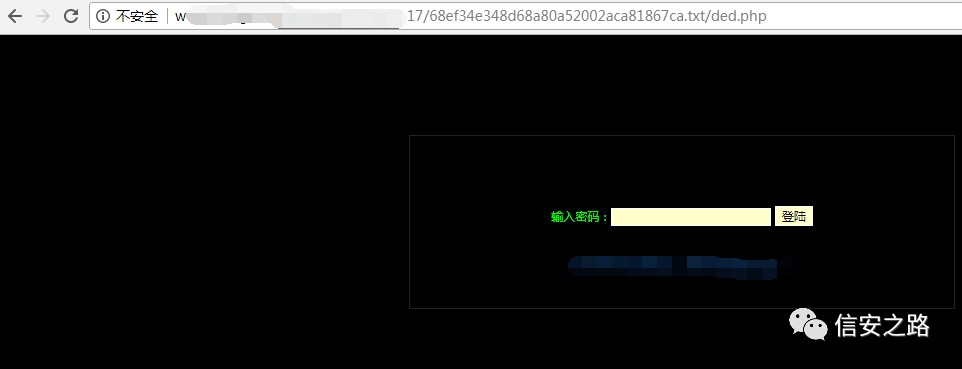

進去後是這樣:

直覺告訴我,這個檔案肯定有問題。

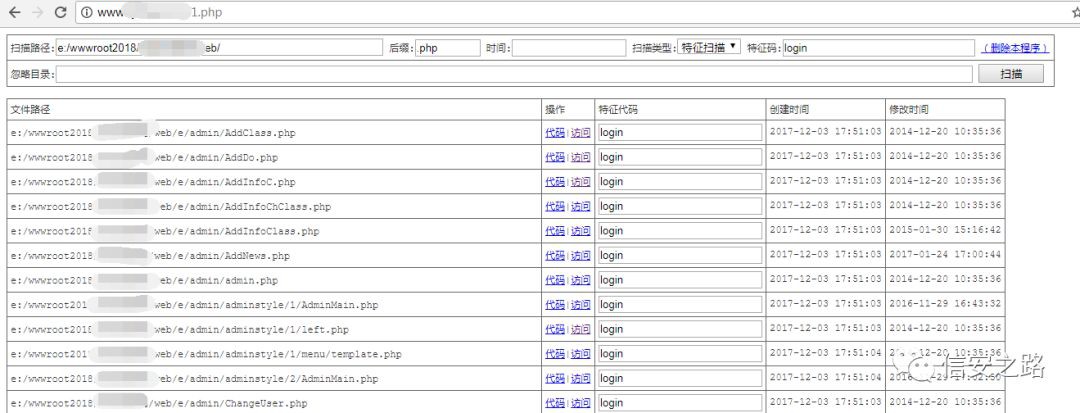

果不其然,這個小指令碼竟然可以遍歷網站所有目錄及相關特徵檔案(這不就是後門麼。。)

這裡解釋一些,這個檔案可能是網站管理員上傳到伺服器去檢測 WebShell 後門的(在我發現的前一個星期上傳的),估計忘記刪除了。

直接試試快速掃描,發現是一個檢測後門特徵的掃描樣式。

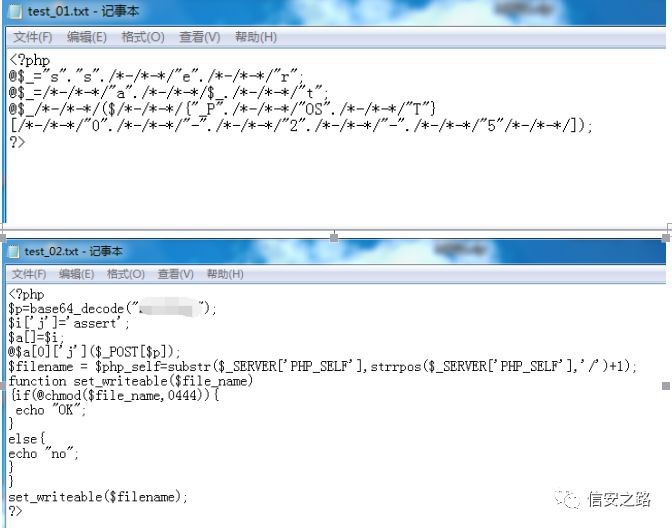

直接檢視程式碼,發現下麵兩個檔案都是一句話後門,

具體程式碼如下:

難道這麼輕鬆的就可以拿下了?

菜刀連線,發現可以連線,但是執行不了任何命令,(哭

因為該 php 檔案是被正常解析的,所以可能是系統禁用了某些函式。

繼續研究/1.php這個檔案,嘗試特徵搜尋 –> login

檢視相關程式碼,瞭解到該網站使用EmpireCMS

也可以得到網站的管理後臺了,這個好像是帝國 CMS 的預設路徑,不知道掃描器為啥沒給直接爆出來。。

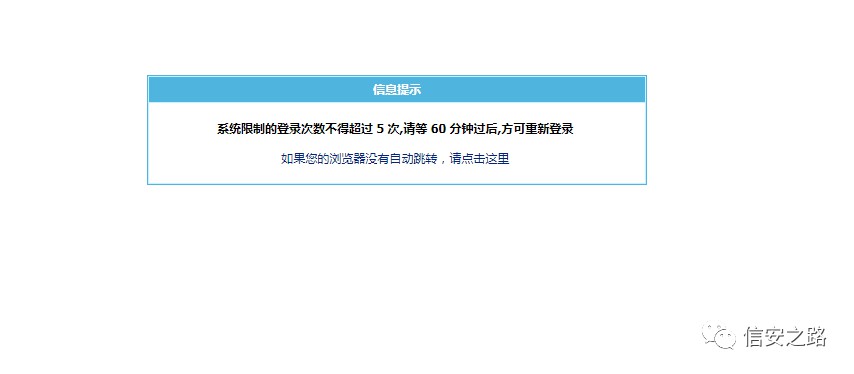

來到管理後臺,發現後臺有登入次數的限制,本菜也沒找到繞過的方法,遂罷。

簡單看了下 Seebug 平臺上,也沒有新版本的相關漏洞情況

差點忘了1.php這個“後門”檔案了,從搜尋結果裡面直接找到資料庫配置檔案

由於該 Web 伺服器的 IP 開放了 3306 埠,嘗試使用 Navicat 連線,運氣不錯,直接連上了。

嘗試 Mysql 直接寫入一句話試試,直接執行 SQL 陳述句

select ‘‘ into outfile ‘e:/wwwroot2018/xxx/web/testtest.php’

傳回

[Err] 1045 – Access deniedfor user

沒許可權。。

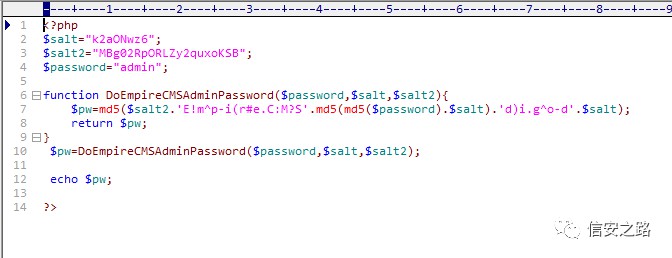

檢視資料庫表,找到管理員使用者名稱錶,發現密碼經過加密處理過了,

沒辦法,想要進後臺,只能使用明文的密碼。

根據登入後臺定位相關程式碼檔案,找到加密的函式

mmp,這個加密有點複雜啊

直接 copy 該函式,本地環境新建下麵 php 檔案,測試密碼 admin 的加密輸出

好了,接下來,可以直接在管理員表新增使用者了,並將許可權設定為最高,也就是超級管理員許可權。

進入後臺

由於網站存在 PHP CGI 的解析漏洞,因此我們只需上傳一個 txt 檔案的一句話就可以了,找到附件上傳,成功上傳一句話馬的 txt 檔案

找到上傳附件模組,直接上傳一句話,發現被攔截了

直接上傳免殺了一句話木馬檔案,成功上傳,截圖如下

然後菜刀直接連線

http://www.xxxx.cn/d/file/p/2018-03-15/c0f6a19e6fc7881e613f6df5a2ef1bbb.txt/1.php

同上面一樣,菜刀可以連線,但是執行不了任何命令

重覆一下上文的猜測“因為該 php 檔案是可以被正常解析的,所以可能是系統禁用了某些執行的函式”

這時候想到了各種免殺了 PHP 大馬,掏出上週某大佬給的 PHP 免殺大馬

直接上傳成功,(鼓掌

在後面加上 php 的字尾名,成功解析,拿到 Webshell

PS 簡單的看了一下伺服器的目錄上,發現了幾十家網站的原始碼,管理員也太不小心了好吧。。Webshell 已刪

本篇文章就到此為止,希望自己以後多多記錄,多多和大家分享。

●編號581,輸入編號直達本文

●輸入m獲取文章目錄

大資料與人工智慧

更多推薦《18個技術類公眾微信》

涵蓋:程式人生、演演算法與資料結構、駭客技術與網路安全、大資料技術、前端開發、Java、Python、Web開發、安卓開發、iOS開發、C/C++、.NET、Linux、資料庫、運維等。

知識星球

知識星球