程式員頭條(ID:CoderTop) 報道

近期安全領域要聞:

熱門:

《密碼明文存入 log?Twitter 程式員可能要被祭天了》

《GitHub 家的程式員也得祭天了?和 Twitter 一樣使用者賬號資訊遭純文字暴露》

1、終於,微軟修複了 Notepad 長達 33 年的換行“Bug”

自 1985 年釋出以來,微軟的 Notepad(記事本)一直存在的一個 “Bug” ,終於宣佈要解決了。

對於一般使用者來說,記事本是一個非常實用的 TXT 文字編輯工具。不過 IT 專業人員可能會煩擾記事本只支援 Windows 的行尾符 (End-of-Line) – 回車(CR)和換行符(LF),因為這意味著記事本無法正確顯示在 Unix、Linux 和 macOS 中建立的文字內容,看起來就像下麵這樣:

在微軟的開發者部落格上,開發團隊表示正在更新 Windows 10 上的記事本應用,以新增對 Unix / Linux 行結尾(LF)和 Macintosh 行結尾(CR)的支援。版本更新後,在記事本中建立的新檔案依然會預設使用 Windows 行結尾符(CRLF),但可以檢視、編輯和列印現有檔案,並正確保持檔案的當前行尾格式。

目前,記事本在 Windows 10 預覽版中已得到更新。至於這個問題為什麼會持續三十多年,文中沒有提及。如果不喜歡新增的功能,還可以透過編輯登錄檔 [HKEY_CURRENT_USER\Software\Microsoft\Notepad] 將其禁用。

2、Def Con 駭客大會首次在中國舉辦

世界最大的美國駭客大會之一的 Def Con 駭客大會首次在中國舉辦,隨著中國尋求收緊對技術和資訊的控制,政府命令本土駭客放棄參加一些全球駭客大賽,儘管如此,上週末仍有逾 1300 人參加了在北京舉行的 Def Con 全球駭客大會。

“中國成為(在美國以外)舉辦 Def Con 的最佳地點,是因為未來網際網路安全領域確實將會有兩個超級大國:美國和中國,”該大會的創辦人 Jeff Moss 稱,“安全問題是全球性問題,需要全球應對。

3、Adobe Acrobat 又曝新漏洞:點選惡意 PDF 檔案會“一鍵被黑”

Adobe Acrobat 又曝新漏洞,週二的時候,思科塔洛斯研究人員披露了這款款流行的 PDF 閱讀器的漏洞細節。如果 Acrobat 使用者不小心開啟了惡意 PDF 檔案,很可能被攻擊者一鍵入侵,在受害者的計算機上執行討人厭的軟體。萬幸的是,官方已經給出了一個修複方案。

4、郵件裸奔,兩大加密協議 PGP 與 S/MIME 被曝明文漏洞

據外媒報道,一位研究人員週日表示,目前網際網路上使用最廣泛的兩種電子郵件加密協議 PGP 與 S/MIME 存在嚴重漏洞,容易受到駭客攻擊。他表示漏洞使得駭客能夠讀取加密郵件的明文,並且目前沒有可靠的修複措施。

明斯特應用科學大學電腦保安教授 Sebastian Schinzel 在 Twitter 上寫到:“這些漏洞可能會揭示加密電子郵件的明文,包括過去傳送的加密電子郵件。目前沒有可靠的漏洞修複方案,如果您使用 PGP/GPG 或 S/MIME 進行非常敏感的通訊,現在應該在您的電子郵件客戶端中禁用它。“

5、谷歌整頓安卓生態,將強制手機廠商提供安全補丁

在系統安全性上,安卓一直和 iOS 差距頗大,我們隨便找來一份調查報告就能看到安卓廠商一大串的“不合格”,甚至不久前還爆出不少廠商在安全補丁推送中作假的醜聞。看到安卓生態如此混亂,谷歌自然也是無法忍受,近日,谷歌安全部門主管 Dave Kleidermacher 表示將強制 OEM 廠商提供安全補丁。

6、惡意 Chrome 擴充套件感染超過 10 萬使用者

安全公司 Radware 報告,犯罪分子利用託管在官方擴充套件市場 Chrome Web Store 的惡意擴充套件感染了超過 10 萬使用者。Google 的安全團隊自己發現了 5 個,在 Radware 報告之後下架了另外兩個。過去幾個月,Chrome 官方擴充套件市場多次發現了惡意擴充套件。流行的擴充套件還被髮現遭到駭客入侵向用戶推送廣告。Google 移除的 7 個新惡意擴充套件分別是 Nigelify、PwnerLike、Alt-j、Fix-case、Divinity 2 Original Sin: Wiki Skill Popup、Keeprivate 和 iHabno。

7、因程式員誤讀 Intel 檔案,所有作業系統核心或面臨崩潰!

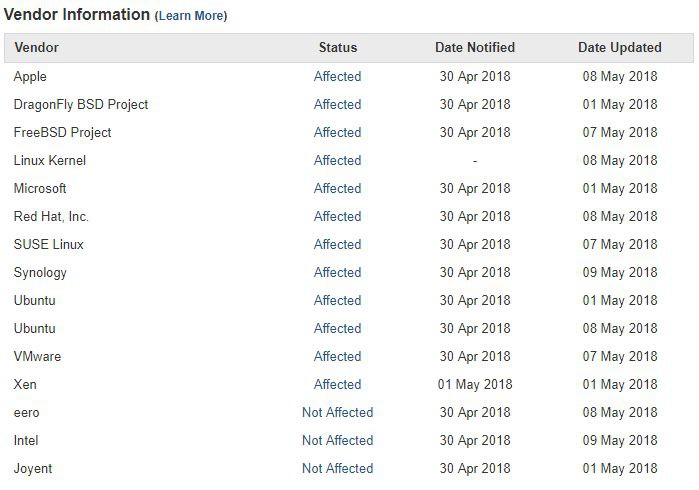

美國電腦保安應急響應中心(以下簡稱 “CERT” ) 5 月 9 日釋出公告稱,Windows、macOS、Linux、FreeBSD、VMware 和 Xen 等系統目前正受到一處重大安全漏洞的影響,而該漏洞是由於作業系統開發者曲解了英特爾和 AMD 兩大晶片廠商的除錯檔案所致。

據 CERT 稱,該安全漏洞允許駭客讀取計算機記憶體中的敏感資料,或控制一些低階別的作業系統功能。目前受影響的作業系統和管理程式廠商已經釋出了相應的補丁程式,包括蘋果、DragonFly BSD、FreeBSD、微軟、紅帽(Red Hat)、SUSE Linux、Ubuntu、VMware 和 Xen 。

所有訊息人士特別指出,雖然這個問題源自 x86-64 指令,但要怪核心程式員,而不是怪英特爾。許多程式員似乎只是誤解瞭如何處理除錯異常,並且在很長的時間內犯了類似的錯誤。

英特爾釋出了第 67 版的軟體開發者手冊,中斷方面已作了相應的修改。眾多作業系統開發人員會被公司派去學習強制性的再教育課程,進一步深入瞭解x86-64架構。現在英特爾已更新了手冊,以闡明堆疊選擇器指令的處理機制;讀者應趕緊打上補丁。

8、Github:由於失誤,一部分使用者的密碼被以純文字的形式暴露

Github 是全球知名的面向開源和私有軟體專案的託管平臺,不過,官方近日承認,由於失誤,一部分使用者的密碼被以純文字的形式暴露。Github 敬告使用者無用過多擔心,首先受波及的使用者很少,其次密碼是暴露給了很少一部分內部員工。當然,這種洩露門最後給出的解決方法無一例外,那就是修改密碼,以策萬全。

9、Intel CPU 又曝 8 個大 Bug,這次更危險….

新的漏洞,甚至更多的補丁:“下一代 Spectre”即將來襲。據雲頭條報道的資訊顯示,研究人員已經在英特爾處理器中發現了八個新的安全漏洞,漏洞已經報告給了廠商,細節仍然保密還沒有披露。

名為 Specter 和 Meltdown 的晶片漏洞之前已在 IT 界掀起了地震:研究人員證實,所有現代處理器都存在一個基本的設計缺陷,對系統安全帶來了嚴重的影響。

這八個漏洞都有自己的名稱。在此之前,我們將這些漏洞統稱為Specter-NG,以便將它們與之前發現的漏洞區別開來。所有八個新漏洞都是相同的設計問題導致的,初步證據顯示部分 ARM 處理器也存在 Spectre-NG 漏洞,因此可稱為 Spectre Next Generation(或 Spectre-NG)。

Specter-NG 漏洞表明,Specter 和 Meltdown 不是一次性差錯。它並不僅僅是用幾個補丁就能打上的簡單漏洞。確切地說,每解決一個問題,似乎會出現另外兩個問題。這歸咎於這個事實:在過去的二十年,在處理器開發領域,安全方面的考慮完全讓位於效能方面的考慮。

英特爾已經在為 Spectre-NG 開發自己的補丁,正與作業系統開發商合作開發相關補丁。英特爾的補丁將分兩波釋出,第一波是五月,第二波是八月。

10、GLitch 利用 GPU 翻轉位元成功入侵 Android 手機

近日,研究人員演示了最新的 Rowhammer 攻擊,利用 GPU 翻轉位元入侵 Android 手機。 Rowhammer 攻擊是指利用臨近記憶體單元之間電子的互相影響,在足夠多的訪問次數後讓某個單元的值從 1 變成 0,反之亦然。

GLitch 也是第一個利用標準 JavaScript 入侵智慧手機的 Rowhammer 攻擊,意味著只需要使用者訪問一個惡意網站之後就能利用漏洞遠端執行程式碼。GLitch 入侵手機平均不到 2 分鐘,比之前的 Rowhammer 攻擊高效得多。

●編號610,輸入編號直達本文

●輸入m獲取文章目錄

知識星球

知識星球