來自:開源中國

https://www.oschina.net/news/96686/side-channel-attacking-browsers

來自 Google 的安全工程師 Ruslan Habalov 近日在其個人站點中披露,在 Chrome 和 Firefox 等瀏覽器中出現了一個旁路攻擊,能夠洩露跨來源框架的視覺內容。發現該漏洞的還有德國的滲透測試工程師 Dario Weißer 和另外一名安全研究人員。

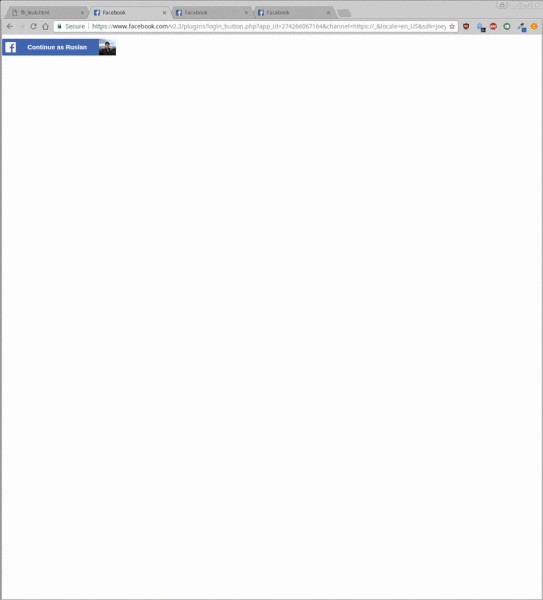

該漏洞歸因於 2016 年 CSS3 Web 標準中引入的名為 “mix-blend-mode” 的特性,允許 Web 開發人員將 Web 元件疊加在一起,並新增控制其互動方式的效果。為展示此漏洞,研究人員造訪了一個惡意網站,發現可以利用跨域 iframe 獲取使用者的 Facebook 資料,包括照片和使用者名稱等資訊,整個過程不需要與使用者有額外的互動。

Habalov 在文中解釋稱,在啟用 “mix-blend-mode” 時,攻擊者可以利用 DIV 元素的層疊來改寫標的物件的浮動框架(iframe),瀏覽器渲染此一層疊的時間會根據浮動框架內的畫素顏色而有所不同,最後在浮動框架中移動該 DIV 層疊,強迫重新渲染並測量個別的渲染時間,即有可能算出浮動框架的內容。經過測試,大概 20 秒左右就能拿到使用者的 ID ,5 分鐘左右就能拿到模糊的個人資料和圖片。

據悉,受影響的瀏覽器主要是 Firefox 和 Chrome,Internet Explorer 和 Microsoft Edge 不受影響是因為它們不支援 mix-blend-mode,Safari 由於採用的是向量化的實現方式也不受影響。

Habalov 在驗證漏洞後,於去年向瀏覽器開發商和 Facebook 報告了該漏洞,Facebook 的最終回覆是對此無能為力,Google 和 Mozilla 在 Chrome v63.0 和 Firefox Quantum v 60.0 中修複了該漏洞。

●編號624,輸入編號直達本文

●輸入m獲取文章目錄

前端開發

更多推薦《18個技術類微信公眾號》

涵蓋:程式人生、演演算法與資料結構、駭客技術與網路安全、大資料技術、前端開發、Java、Python、Web開發、安卓開發、iOS開發、C/C++、.NET、Linux、資料庫、運維等。

知識星球

知識星球