在上一篇文章“資料洩露事件背後,眾多的企業級加密技術,誰能堪負重任”中,給大家分享了主流的企業資料加密技術,重點分析了基於應用透明加密(主要用於NAS和Object加密),今天接著加密話題,重點分析下加密盤方案(當然,加密盤適用於檔案、物件和塊)和儲存控制器加密方案,加密硬碟即SED。

目前,主流的SED加密硬碟都符合FIPS政府級安全標準。但光有SED還不行,需要配置對應的FIPS金鑰管理系統KMC。FIPS(如140-2 LEVEL3)安全標準的KMC也可以是獨立的或整合在儲存系統中(當然,獨立KMC具有更好安全性),並可以支援配置2臺雙機熱備樣式的KMC。

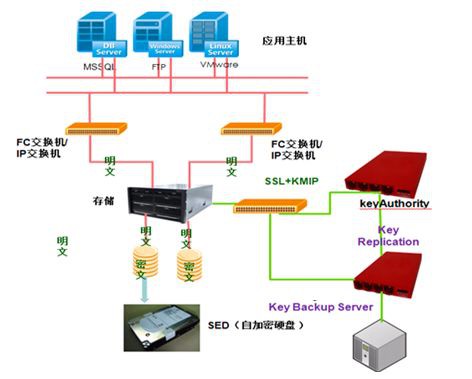

KMC(圖中為KeyAuthority)管理網口與儲存的管理網口相連,多臺加密儲存系統可共用KMC進行金鑰管理,每臺KMC支援上百臺儲存系統、百萬級數量的對稱金鑰管理。儲存陣列控制器不快取、不靜態儲存資料加密金鑰,作為第三方金鑰管理伺服器KMC和自加密盤的金鑰(DEK)管理代理,只提供安全的金鑰中轉通道,從而保證金鑰和資料的安全性。

關於KMC介紹:

KMC不影響儲存效能,加解密速率達到硬碟介面線速,資料保護環節不增加時延。它以透明的方式提供全盤資料加密保護,不影響儲存陣列的其它特性,映象、快照、重刪、壓縮等特性可照常使用。

KMC金鑰管理的核心是保證金鑰的安全性、可用性。採用CS樣式,第三方金鑰管理伺服器作為Server端,儲存裝置整合金鑰管理Client端。金鑰的產生、儲存、管理、撤銷、銷毀等操作,由Client透過KMIP協議介面發起指令通訊,Server接收指令並完成相應的操作。

金鑰儲存的安全性由Server保證,金鑰交換過程的安全性由加密安全通道保證。儲存陣列控制器不儲存金鑰,僅作為AES加密模組與金鑰管理伺服器之間的金鑰交換代理。

Thales和SafeNet是應用比較廣泛的金鑰管理伺服器,採用獨立金鑰管理部署具備高安全(FIPS 140-2 LEVEL3),同時支援高可靠(單機硬體冗餘、叢集熱備份)、可安全互操作協議(KMIP 1.0/1.1)等特性,並有完整的金鑰生命週期管理特性,總結如下:

-

金鑰管理安全性達到FIPS 140-2 LEVEL3

-

叢集熱備份、實時容災備份保證高可用性

-

自動化金鑰生命週期管理,提供高易用性

-

完整的金鑰生命週期管理,支援NIST 800-57金鑰生命週期管理標準。

關於SED加密盤:

按照客戶需求的不同,目前企業級硬碟可以提供三種型別的加密級別。

-

靜態資料和安全按揭保護(FIPS 140-2 Level 2)

-

靜態資料保護(FULL SED)

-

僅有再利用保護(ISE)

對應加密盤的型別也有三種,如SDE-ISE、Full-SDE和FIPS-SED等。

-

SED-ISE:具有加密和瞬間銷毀金鑰功能。

-

Full-SED:具有TCG遵從的加密標準、瞬間銷毀金鑰功能,支援Auto-Lock樣式(處於該樣式才支援加密),但需要Host端的金鑰管理系統來管理AK。

-

FIPS-SED:具有政府和軍方最高等級的加密功能、瞬間銷毀金鑰功能,支援分頻段銷毀,支援Auto-Lock樣式和安全防揭功能,同樣也需要Host端的金鑰管理系統來管理AK。

資料加密過程:

儲存透過從KMC獲取AK(AK傳輸透過KMIP和SSL安全機制)讀寫磁碟上的資料,由KMC對SED的AK(認證金鑰)進行管理(產生、儲存、管理、撤銷、銷毀等操作),KeyBackup Server 用於對KA的金鑰進行冷備。

FIPS-SED加密硬碟具備兩層安全保護,分別使用AK(Authentication Key)和DEK(Data Encryption Key)兩個安全金鑰。AK是訪問磁碟的金鑰,DEK是資料加密的金鑰,AK儲存在KMC,而DEK透過AK加密後儲存在磁碟中。

-

1) AK設定:開啟硬碟加密特性和加密硬碟AutoLock功能時,從KMC分配AK給加密盤。

-

2) AK認證:硬碟上下電時,從KMC獲取AK與硬碟上設定的AK匹配,如果匹配成功 就可以對盤進行讀寫操作了。

-

3)AK更新:金鑰長期保持不變可能面臨被破解的風險,所以需要對所有加密硬碟進行AK金鑰的更新(由使用者指定加密硬碟金鑰更新週期),加密盤將根據新的AK重新加密DEK並儲存到硬碟晶片內,DEK本身並不改變,因此盤上資料仍能有效讀出和寫入。

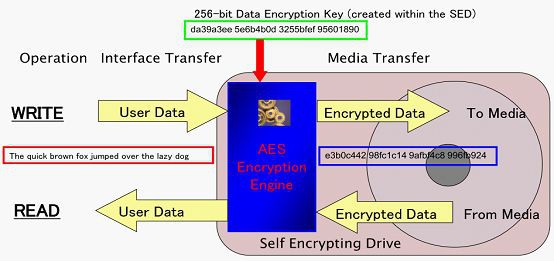

當磁碟透過AK認證並對磁碟進行讀寫時,磁碟透過自身電路獲取磁碟內的DEK,由AES完成資料加密和讀取資料解密功能。資料在寫入磁碟後透過DEK加密,變成加密資訊。磁碟的DEK外部是無法獲取的,所以磁碟拆除或故障後,透過機械讀取方式是無法還原資訊的。

資料在主機層、網路層、儲存系統都是明文資料;資料寫入硬碟時,由硬碟上的AES加密引擎和DEK對資料進行加密,資料從盤上讀出時,也是由AES加密引擎和DEK(資料加密金鑰)對資料進行解密。

金鑰通訊技術原理

SED加密盤的AK金鑰儲存在KMC(金鑰管理伺服器/中心)上,儲存系統不快取、不靜態儲存相關金鑰,在SED接入系統時由儲存系統向KMC申請或查詢AK金鑰並設定到SED加密盤,儲存控制器與KMC之間採用KMIP安全協議進行金鑰傳輸,保證金鑰的安全性。

儲存控制器與KMC之間採用CA安全證書進行雙向認證,需要先在儲存系統匯出一份初始CA證書,然後在KMC系統上進行數字簽名,再匯入到儲存系統。在儲存系統上配置好KMC的IP地址及通訊埠後,即完成金鑰通訊的配置操作。金鑰通訊的雙向認證機制如下:

-

1、客戶端向伺服器傳送訊息,首先把訊息用客戶端證書加密,然後連同把客戶端證書一起傳送到伺服器端,

-

2、伺服器接到訊息後,用客戶端證書把訊息解密,然後用伺服器私鑰把訊息加密,把伺服器證書和訊息一起傳送到客戶端

-

3、客戶端用發來的伺服器證書對訊息進行解密,然後用伺服器的證書對訊息加密,然後在用客戶端的證書對訊息在進行一次加密,連同加密訊息和客戶端證書一起傳送到伺服器端,

-

4、到伺服器端首先用客戶端傳來的證書對訊息進行解密,確保訊息是這個客戶發來的,然後用伺服器端的私鑰對訊息在進行解密便得到了明文資料。

資料銷毀技術原理

當使用者不再使用加密硬或需要重新規劃儲存空間時,可以選擇對SED盤的資料進行資料銷毀。根據實際情況,對整個硬碟池的SED進行資料銷毀,或針對單個SED進行資料銷毀。

資料銷毀的技術原理是透過更改SED的DEK完成的,DEK對外不可見,直接下發更改DEK命令,使盤上的舊資料無法解密,從而達到秒級資料銷毀的目的,無需透過反覆耗時的擦寫硬碟來銷毀資料。

NetApp的NSE和NVE加密技術

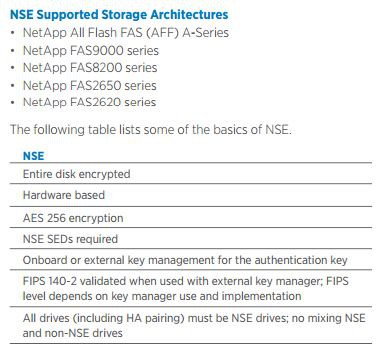

加密盤技術部分已經分享完了,接下來跟大家分享下NetApp的加密盤技術和儲存加密技術。NetApp FAS系統支援NSE和NVE兩種加密技術。

NetApp Storage Encryption(NSE)是加密盤技術方案,支援在寫入資料時進行資料加密數。如果沒有磁碟上的加密金鑰,就不能讀取資料。反過來,加密金鑰只能被經過身份驗證的儲存節點訪問。

在處理I/O請求時,儲存節點使用從外部金鑰管理伺服器或儲存內部金鑰管理模組檢索驗證金鑰完成SED驗證。NSE支援自加密HDD和SSD SED。使用者可以使用NetApp捲加密(NVE)與NSE對儲存資料進行“雙重加密”。但是NSE不支援對MetroCluster特性進行加密。

何時使用外部KMC金鑰管理伺服器?雖然使用內部金鑰管理器成本較低,但如果下列情況屬實,就需要採用外部KMC金鑰伺服器和KMIP協議:

- 1、加密金鑰管理解決方案必須符合聯邦資訊處理標準(FIPS) 140-2或OASIS KMIP標準。

- 2、加密儲存是一個多叢集儲存系統解決方案。

- 3、需要KMC伺服器支援多個叢集,對加密金鑰進行集中管理。

- 4、KMC伺服器將身份驗證金鑰與資料分開儲存。

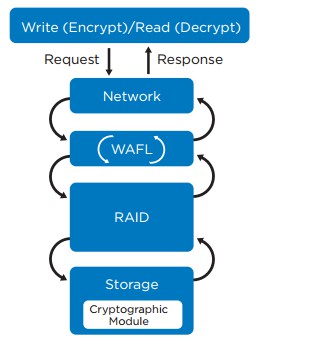

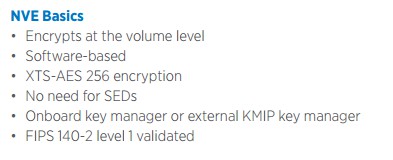

NetApp Volume Encryption(NVE)是一種基於軟體的儲存控制器的加密技術,用於加密捲中的資料。只有儲存系統才能訪問的加密金鑰,如果底層裝置被重新使用、傳回、錯位或被盜,則無法讀取捲資料。

NVE可以對資料(包括快照副本)和元資料都是加密,對資料的訪問由一個唯一的XTS-AES-256金鑰完成,每個捲一個金鑰。支援外部金鑰管理伺服器或儲存內部金鑰管理器。NVE可以對新捲或現有捲啟用加密,支援對各種儲存軟體特性加密,包括重覆資料刪除和壓縮。

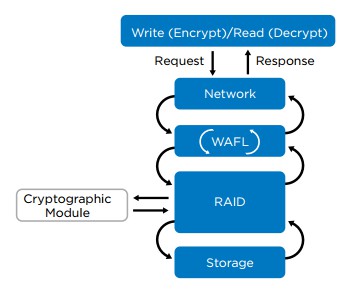

由於NVE是透過加密模組(CryptoMod)在在RAID層執行資料加密,這使得儲存軟體特效能夠與其不發生衝突,因為儲存特性是在加密之前執行的。

但是,NVE加密技術不能對Root捲、SVM Root捲和MetroCluster元資料捲進行加密,因為這些捲包含了Data Ontap系統的配置資訊。

推薦閱讀:

溫馨提示:

請識別二維碼關註公眾號,點選原文連結獲取更多技術資料和文章。

知識星球

知識星球