DNS 是網際網路核心協議之一。不管是上網瀏覽,還是程式設計開發,都需要瞭解一點它的知識。

本文詳細介紹DNS的原理,以及如何運用工具軟體觀察它的運作。我的標的是,讀完此文後,你就能完全理解DNS。

一、DNS 是什麼?

DNS (Domain Name System 的縮寫)的作用非常簡單,就是根據域名查出IP地址。你可以把它想象成一本巨大的電話本。

舉例來說,如果你要訪問域名math.stackexchange.com,首先要透過DNS查出它的IP地址是151.101.129.69。

如果你不清楚為什麼一定要查出IP地址,才能進行網路通訊,建議先閱讀我寫的 《網際網路協議入門》 。

二、查詢過程

雖然只需要傳回一個IP地址,但是DNS的查詢過程非常複雜,分成多個步驟。

工具軟體dig可以顯示整個查詢過程。

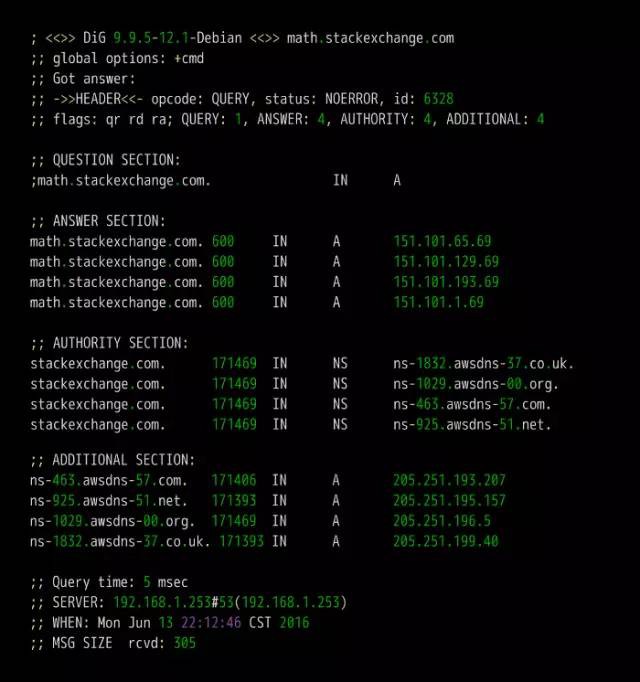

$ dig math.stackexchange.com上面的命令會輸出六段資訊。

第一段是查詢引數和統計。

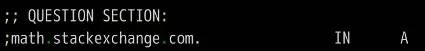

第二段是查詢內容。

上面結果表示,查詢域名math.stackexchange.com的A記錄,A是address的縮寫。

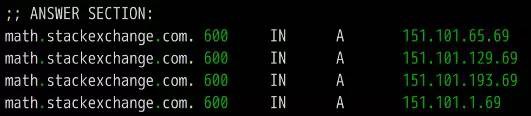

第三段是DNS伺服器的答覆。

上面結果顯示,math.stackexchange.com有四個A記錄,即四個IP地址。600是TTL值(Time to live 的縮寫),表示快取時間,即600秒之內不用重新查詢。

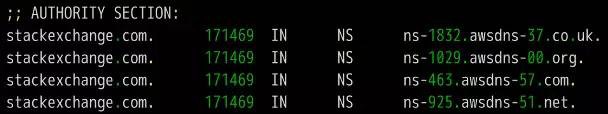

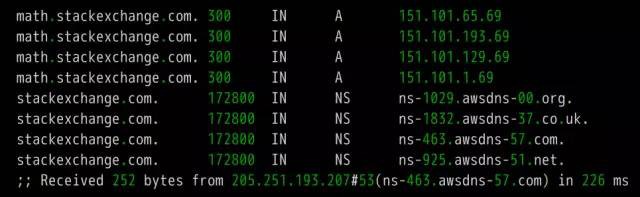

第四段顯示stackexchange.com的NS記錄(Name Server的縮寫),即哪些伺服器負責管理stackexchange.com的DNS記錄。

上面結果顯示stackexchange.com共有四條NS記錄,即四個域名伺服器,向其中任一臺查詢就能知道math.stackexchange.com的IP地址是什麼。

第五段是上面四個域名伺服器的IP地址,這是隨著前一段一起傳回的。

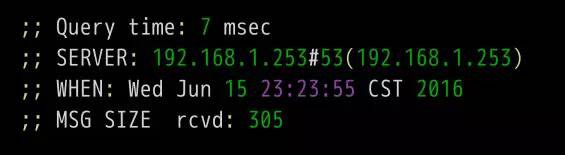

第六段是DNS伺服器的一些傳輸資訊。

上面結果顯示,本機的DNS伺服器是192.168.1.253,查詢埠是53(DNS伺服器的預設埠),以及回應長度是305位元組。

如果不想看到這麼多內容,可以使用+short引數。

$ dig +short math.stackexchange.com

151.101.129.69

151.101.65.69

151.101.193.69

151.101.1.69上面命令只傳回math.stackexchange.com對應的4個IP地址(即A記錄)。

三、DNS伺服器

下麵我們根據前面這個例子,一步步還原,本機到底怎麼得到域名math.stackexchange.com的IP地址。

首先,本機一定要知道DNS伺服器的IP地址,否則上不了網。透過DNS伺服器,才能知道某個域名的IP地址到底是什麼。

DNS伺服器的IP地址,有可能是動態的,每次上網時由閘道器分配,這叫做DHCP機制;也有可能是事先指定的固定地址。Linux系統裡面,DNS伺服器的IP地址儲存在/etc/resolv.conf檔案。

上例的DNS伺服器是192.168.1.253,這是一個內網地址。有一些公網的DNS伺服器,也可以使用,其中最有名的就是Google的8.8.8.8和Level 3的4.2.2.2。

本機只向自己的DNS伺服器查詢,dig命令有一個@引數,顯示向其他DNS伺服器查詢的結果。

$ dig @4.2.2.2 math.stackexchange.com上面命令指定向DNS伺服器4.2.2.2查詢。

四、域名的層級

DNS伺服器怎麼會知道每個域名的IP地址呢?答案是分級查詢。

請仔細看前面的例子,每個域名的尾部都多了一個點。

比如,域名math.stackexchange.com顯示為math.stackexchange.com.。這不是疏忽,而是所有域名的尾部,實際上都有一個根域名。

舉例來說,www.example.com真正的域名是www.example.com.root,簡寫為www.example.com.。因為,根域名.root對於所有域名都是一樣的,所以平時是省略的。

根域名的下一級,叫做”頂級域名”(top-level domain,縮寫為TLD),比如.com、.net;再下一級叫做”次級域名”(second-level domain,縮寫為SLD),比如www.example.com裡面的.example,這一級域名是使用者可以註冊的;再下一級是主機名(host),比如www.example.com裡面的www,又稱為”三級域名”,這是使用者在自己的域裡面為伺服器分配的名稱,是使用者可以任意分配的。

總結一下,域名的層級結構如下。

主機名.次級域名.頂級域名.根域名

# 即

host.sld.tld.root五、根域名伺服器

DNS伺服器根據域名的層級,進行分級查詢。

需要明確的是,每一級域名都有自己的NS記錄,NS記錄指向該級域名的域名伺服器。這些伺服器知道下一級域名的各種記錄。

所謂”分級查詢”,就是從根域名開始,依次查詢每一級域名的NS記錄,直到查到最終的IP地址,過程大致如下。

-

從”根域名伺服器”查到”頂級域名伺服器”的NS記錄和A記錄(IP地址)

-

從”頂級域名伺服器”查到”次級域名伺服器”的NS記錄和A記錄(IP地址)

-

從”次級域名伺服器”查出”主機名”的IP地址

仔細看上面的過程,你可能發現了,沒有提到DNS伺服器怎麼知道”根域名伺服器”的IP地址。回答是”根域名伺服器”的NS記錄和IP地址一般是不會變化的,所以內建在DNS伺服器裡面。

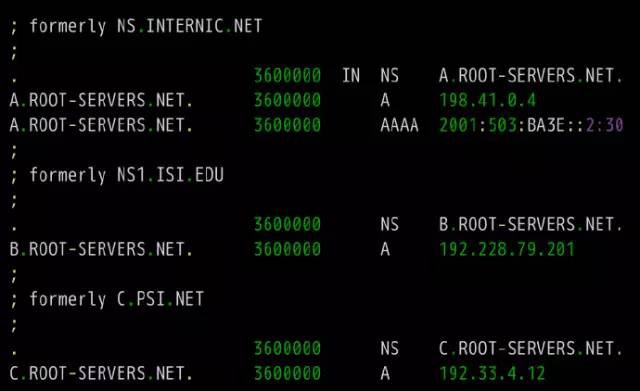

下麵是內建的根域名伺服器IP地址的一個例子。

上面串列中,列出了根域名(.root)的三條NS記錄A.ROOT-SERVERS.NET、B.ROOT-SERVERS.NET和C.ROOT-SERVERS.NET,以及它們的IP地址(即A記錄)198.41.0.4、192.228.79.201、192.33.4.12。

另外,可以看到所有記錄的TTL值是3600000秒,相當於1000小時。也就是說,每1000小時才查詢一次根域名伺服器的串列。

目前,世界上一共有十三組根域名伺服器,從A.ROOT-SERVERS.NET一直到M.ROOT-SERVERS.NET。

六、分級查詢的實體

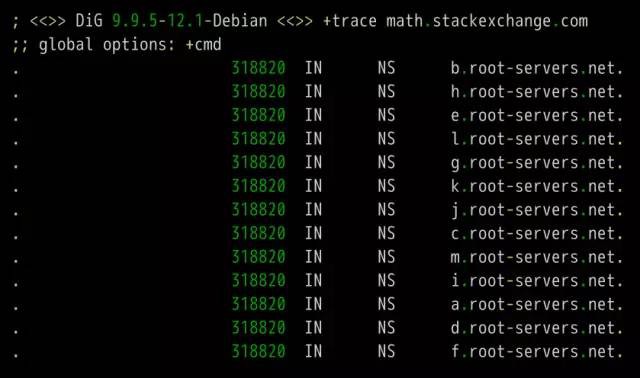

dig命令的+trace引數可以顯示DNS的整個分級查詢過程。

$ dig +trace math.stackexchange.com上面命令的第一段列出根域名.的所有NS記錄,即所有根域名伺服器。

根據內建的根域名伺服器IP地址,DNS伺服器向所有這些IP地址發出查詢請求,詢問math.stackexchange.com的頂級域名伺服器com.的NS記錄。最先回覆的根域名伺服器將被快取,以後只向這臺伺服器發請求。

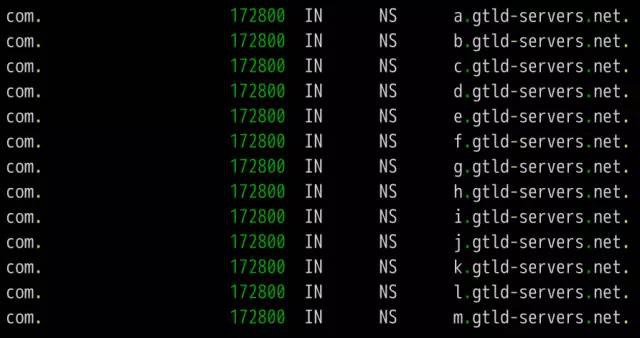

接著是第二段。

上面結果顯示.com域名的13條NS記錄,同時傳回的還有每一條記錄對應的IP地址。

然後,DNS伺服器向這些頂級域名伺服器發出查詢請求,詢問math.stackexchange.com的次級域名stackexchange.com的NS記錄。

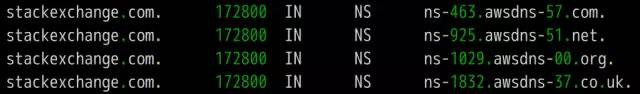

上面結果顯示stackexchange.com有四條NS記錄,同時傳回的還有每一條NS記錄對應的IP地址。

然後,DNS伺服器向上面這四臺NS伺服器查詢math.stackexchange.com的主機名。

上面結果顯示,math.stackexchange.com有4條A記錄,即這四個IP地址都可以訪問到網站。並且還顯示,最先傳回結果的NS伺服器是ns-463.awsdns-57.com,IP地址為205.251.193.207。

七、NS 記錄的查詢

dig命令可以單獨檢視每一級域名的NS記錄。

$ dig ns com

$ dig ns stackexchange.com

+short引數可以顯示簡化的結果。

$ dig +short ns com

$ dig +short ns stackexchange.com八、DNS的記錄型別

域名與IP之間的對應關係,稱為”記錄”(record)。根據使用場景,”記錄”可以分成不同的型別(type),前面已經看到了有A記錄和NS記錄。

常見的DNS記錄型別如下。

(1) A:地址記錄(Address),傳回域名指向的IP地址。

(2) NS:域名伺服器記錄(Name Server),傳回儲存下一級域名資訊的伺服器地址。該記錄只能設定為域名,不能設定為IP地址。

(3)MX:郵件記錄(Mail eXchange),傳回接收電子郵件的伺服器地址。

(4)CNAME:規範名稱記錄(Canonical Name),傳回另一個域名,即當前查詢的域名是另一個域名的跳轉,詳見下文。

(5)PTR:逆向查詢記錄(Pointer Record),只用於從IP地址查詢域名,詳見下文。

一般來說,為了服務的安全可靠,至少應該有兩條NS記錄,而A記錄和MX記錄也可以有多條,這樣就提供了服務的冗餘性,防止出現單點失敗。

CNAME記錄主要用於域名的內部跳轉,為伺服器配置提供靈活性,使用者感知不到。舉例來說,facebook.github.io這個域名就是一個CNAME記錄。

$ dig facebook.github.io

...

;; ANSWER SECTION:

facebook.github.io. 3370 IN CNAME github.map.fastly.net.

github.map.fastly.net. 600 IN A 103.245.222.133上面結果顯示,facebook.github.io的CNAME記錄指向github.map.fastly.net。也就是說,使用者查詢facebook.github.io的時候,實際上傳回的是github.map.fastly.net的IP地址。這樣的好處是,變更伺服器IP地址的時候,只要修改github.map.fastly.net這個域名就可以了,使用者的facebook.github.io域名不用修改。

由於CNAME記錄就是一個替換,所以域名一旦設定CNAME記錄以後,就不能再設定其他記錄了(比如A記錄和MX記錄),這是為了防止產生衝突。舉例來說,foo.com指向bar.com,而兩個域名各有自己的MX記錄,如果兩者不一致,就會產生問題。由於頂級域名通常要設定MX記錄,所以一般不允許使用者對頂級域名設定CNAME記錄。

PTR記錄用於從IP地址反查域名。dig命令的-x引數用於查詢PTR記錄。

$ dig -x 192.30.252.153

...

;; ANSWER SECTION:

153.252.30.192.in-addr.arpa. 3600 IN PTR pages.github.com.上面結果顯示,192.30.252.153這臺伺服器的域名是pages.github.com。

逆向查詢的一個應用,是可以防止垃圾郵件,即驗證傳送郵件的IP地址,是否真的有它所聲稱的域名。

dig命令可以檢視指定的記錄型別。

$ dig a github.com

$ dig ns github.com

$ dig mx github.com九、其他DNS工具

除了dig,還有一些其他小工具也可以使用。

(1)host 命令

host命令可以看作dig命令的簡化版本,傳回當前請求域名的各種記錄。

$ host github.com

github.com has address 192.30.252.121

github.com mail is handled by 5 ALT2.ASPMX.L.GOOGLE.COM.

github.com mail is handled by 10 ALT4.ASPMX.L.GOOGLE.COM.

github.com mail is handled by 10 ALT3.ASPMX.L.GOOGLE.COM.

github.com mail is handled by 5 ALT1.ASPMX.L.GOOGLE.COM.

github.com mail is handled by 1 ASPMX.L.GOOGLE.COM.

$ host facebook.github.com

facebook.github.com is an alias for github.map.fastly.net.

github.map.fastly.net has address 103.245.222.133host命令也可以用於逆向查詢,即從IP地址查詢域名,等同於dig -x 。

$ host 192.30.252.153

153.252.30.192.in-addr.arpa domain name pointer pages.github.com.(2)nslookup 命令

nslookup命令用於互動式地查詢域名記錄。

$ nslookup

> facebook.github.io

Server: 192.168.1.253

Address: 192.168.1.253#53

Non-authoritative answer:

facebook.github.io canonical name = github.map.fastly.net.

Name: github.map.fastly.net

Address: 103.245.222.133

>(3)whois 命令

whois命令用來檢視域名的註冊情況。

$ whois github.com十、參考連結

-

DNS: The Good Parts, by Pete Keen

-

DNS 101, by Mark McDonnell

…………………………end…………………………

附,DNS百科,可過濾

DNS(Domain Name System,域名系統),因特網上作為域名和IP地址相互對映的一個分散式資料庫,能夠使使用者更方便的訪問網際網路,而不用去記住能夠被機器直接讀取的IP數串。透過主機名,最終得到該主機名對應的IP地址的過程叫做域名解析(或主機名解析)。DNS協議執行在UDP協議之上,使用埠號53。在RFC檔案中RFC 2181對DNS有規範說明,RFC 2136對DNS的動態更新進行說明,RFC 2308對DNS查詢的反向快取進行說明。

DNS功能

每個IP地址都可以有一個主機名,主機名由一個或多個字串組成,字串之間用小數點隔開。有了主機名,就不要死記硬背每臺IP裝置的IP地址,只要記住相對直觀有意義的主機名就行了。這就是DNS協議所要完成的功能。

主機名到IP地址的對映有兩種方式:

1)靜態對映,每臺裝置上都配置主機到IP地址的對映,各裝置獨立維護自己的對映表,而且只供本裝置使用;

2)動態對映,建立一套域名解析系統(DNS),只在專門的DNS伺服器上配置主機到IP地址的對映,網路上需要使用主機名通訊的裝置,首先需要到DNS伺服器查詢主機所對應的IP地址。

透過主機名,最終得到該主機名對應的IP地址的過程叫做域名解析(或主機名解析)。在解析域名時,可以首先採用靜態域名解析的方法,如果靜態域名解析不成功,再採用動態域名解析的方法。可以將一些常用的域名放入靜態域名解析表中,這樣可以大大提高域名解析效率。

DNS伺服器

提供DNS服務的是安裝了DNS伺服器端軟體的計算機。伺服器端軟體既可以是基於類linux作業系統,也可以是基於Windows作業系統的。裝好DNS伺服器軟體後,您就可以在您指定的位置建立區域檔案了,所謂區域檔案就是包含了此域中名字到IP地址解析記錄的一個檔案,如檔案的內容可能是這樣的:primary name server = dns2(主伺服器的主機名是 )

serial = 2913 (序列號=2913、這個序列號的作用是當輔域名伺服器來複制這個檔案的時候,如果號碼增加了就複製)

refresh = 10800 (3 hours) (掃清=10800秒、輔域名伺服器每隔3小時查詢一個主伺服器)

retry = 3600 (1 hour) (重試=3600秒、當輔域名服務試圖在主伺服器上查詢更新時,而連線失敗了,輔域名伺服器每隔1小時訪問主域名伺服器)

expire = 604800 (7 days) (到期=604800秒、輔域名伺服器在向主服務更新失敗後,7天后刪除中的記錄。)

default TTL = 3600 (1 hour) (預設生存時間=3600秒、快取伺服器儲存記錄的時間是1小時。也就是告訴快取伺服器儲存域的解析記錄為1小時)

DNS安全問題

1.針對域名系統的惡意攻擊:DDOS攻擊造成域名解析癱瘓。

2.域名劫持:修改註冊資訊、劫持解析結果。

3.國家性質的域名系統安全事件:“.ly”域名癱瘓、“.af”域名的域名管理權變更。

4.系統上執行的DNS服務存在漏洞,導致被駭客獲取許可權,從而篡改DNS資訊。

5.DNS設定不當,導致洩漏一些敏感資訊。提供給駭客進一步攻擊提供有力資訊。

知識星球

知識星球