-

確保宿主機是安全並且被正確配置。其中一個方法就是透過CIS基準測試去檢查你的配置檔案,許多產品都有自動化檢查器,可以自動評估是否符合標準。

-

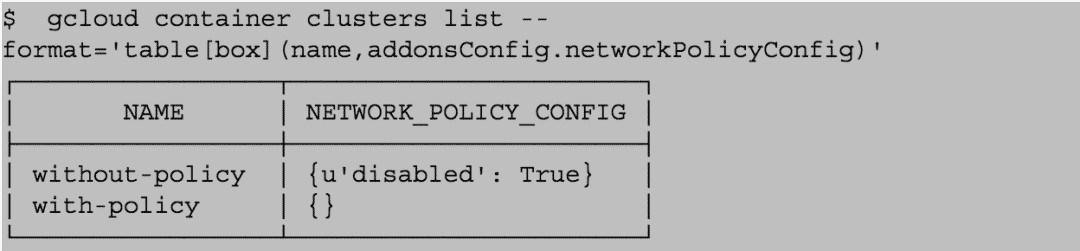

控制敏感ports網路的許可權。 確保您的網路阻止了kubelet使用埠訪問,包括10250和10255。考慮限制除了信任的網路以外的網路對Kubernates API的訪問許可權。惡意使用者濫用這些埠在叢集中來執行加密貨幣挖礦程式,這些叢集沒有配置為需要kubelet API服務上的身份認證和授權。

-

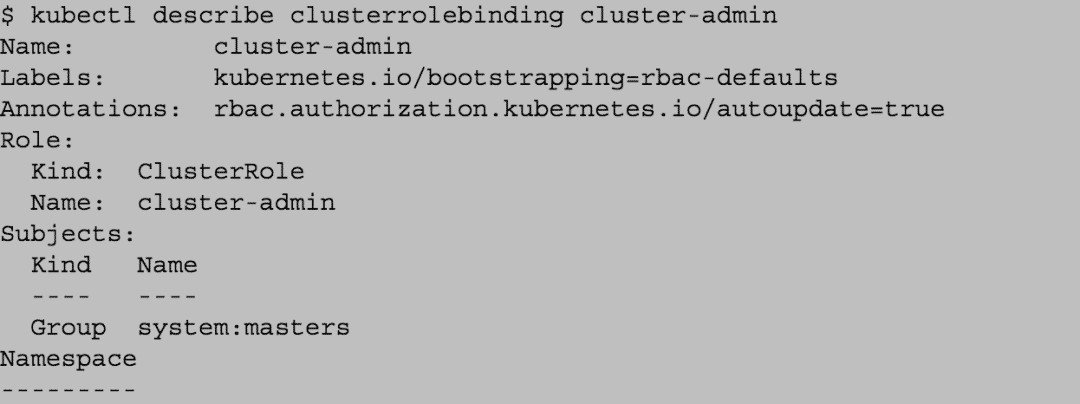

最小化Kubernetes節點的管理員許可權。訪問叢集中的節點許可權應該嚴格被控制,debugging和其他任務通常不需要獲取節點的許可權就可以執行。

知識星球

知識星球