來自:FreeBuf.COM

*參考來源:bleepingcomputer/donews ,編譯整理kylin1415

名不見經傳的以色列安全公司CTS-Labs突然向媒體公開了一份白皮書,披露了 AMD 處理器中存在的 13 個安全漏洞,卻僅給 AMD 24 小時的響應時間,訊息一齣,引發安全行業的軒然大波……

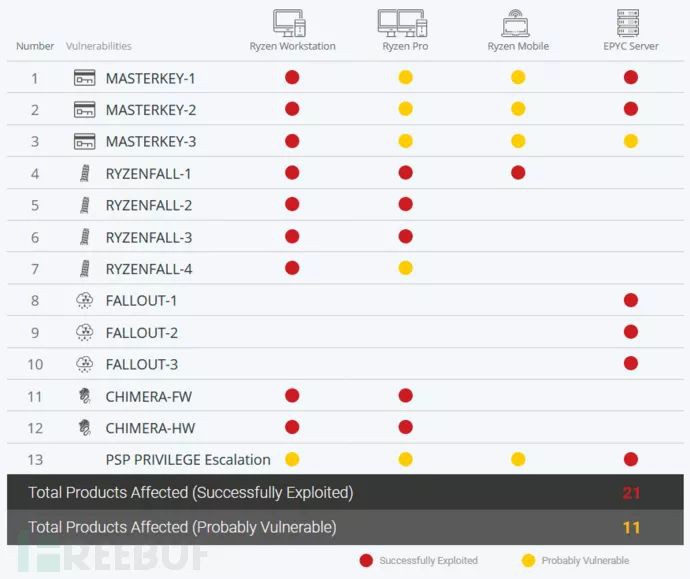

目前 AMD正在針對以色列安全公司釋出的一份漏洞報告進行緊急調查,該公司的這份報告披露了影響 AMD Ryzen 和 EPYC 處理器的13個安全漏洞。而這13個漏洞分佈在四個名為 RyzenFall,MasterKey,Fallout和 Chimera 的漏洞類別之中。

發現這些漏洞的是來自以色列的安全實驗室 CTS Labs ,他們在報告中描述了漏洞的細節資訊,並直接釋出了白皮書。AMD方面回應稱,對這種傳播方式他們表示擔憂。AMD發言人表示,

“我們正在積極調查和分析白皮書中指出的晶片漏洞問題。由於這家安全公司過去並沒有與AMD的合作經歷,我們認為它們處理這件事情的方式並不恰當————他們沒有給 AMD 合理的時間去調查研究漏洞,就向媒體公佈了它們發現的漏洞。”

攻擊者如果成功利用這些漏洞,可以完全控制系統,也可以從CPU區域提取出資料,和此前臭名昭註、讓人緊張的 Meltdown 和 Specter 漏洞有相似之處。

事出緊急,AMD 也僅在昨天得到通知

由於AMD正在對披露的漏洞進行調查,目前還沒有可用的修複補丁。據報道,CTS 實驗室是在昨天向 AMD 通報了漏洞資訊,目前具體的影響結果還沒有得到 AMD 方面的完全證實。

CTS 實驗室表示,一些漏洞的波及範圍會比所列出的更大,因為他們並未嘗試為所有AMD CPU系列建立PoC。

下圖詳細介紹了這些漏洞內容以及它們所能影響的 AMD 處理器。 [白皮書見文末]

CTS實驗室面臨輿論批評和質疑

資訊保安社群則對CTS實驗室公司僅給 AMD 只有一天的時間緊急響應來處理問題之事提出不少批評!

此外,另有專家還指出:白皮書中沒有提供技術實現的細節,且由於漏洞利用的苛刻條件(需要管理員級別的許可權),該公司提出的這些漏洞可能造成的實際危害不大。

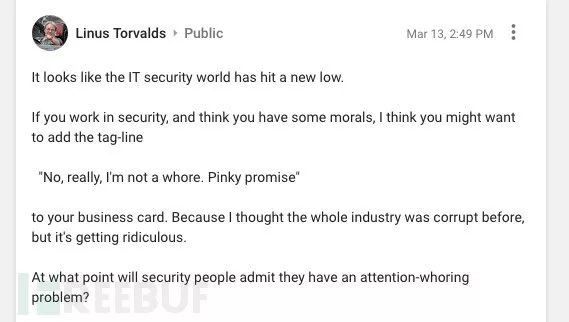

Linux之父 Linus Torvalds 也公開評價道,他認為這次突如其來的“安全白皮書”更像是在博取關註或擾亂股價。

我覺得資訊保安行業已經墮落了,但現在正在變得越來越荒謬。

具體是哪些漏洞?

以下是CTS實驗室研究員公開的漏洞描述,但截至目前尚未完全得到AMD方面的確認。

MasterKey 1, 2, 3

可在AMD安全處理器內執行的持久化惡意軟體

它可以繞過韌體的安全功能,如安全加密虛擬化SEV,和韌體可信平臺模組fTPM

進行網路憑證竊取,繞過微軟的 VBS、Windows Credential Guard

對硬體造成物理傷害

影響型號: EPYC, Ryzen, Ryzen Pro, Ryzen Mobile。目前已經在EPYC和RYZen上進行了成功測試。

RyzenFall 1 & Fallout 1

在受保護記憶體區域寫入資料,如WIndows隔離樣式和DRAM(僅在Ryzen主機板上)

網路憑證盜用,繞過VBS

支援VTL1 惡意軟體在記憶體的存留

影響型號:EPYC,Ryzen,Ryzen Pro,Ryzen Mobile。已成功測試EPYC,Ryzen,Ryzen Pro和Ryzen Mobile。

RyzenFall 2 & Fallout 2

禁用安全管理RAM的讀防寫功能

抵禦絕大多數的端點安全解決方案,支援SMM類惡意軟體

影響型號:EPYC,Ryzen,Ryzen Pro。已成功測試EPYC,Ryzen,Ryzen Pro。

RyzenFall 3 and Fallout 3

讀取受保護的記憶體區域,包括VTL1、安全管理RAM以及DRAM。

盜用網路憑證。繞過 Windows Credential Guard。

影響型號:EPYC, Ryzen, Ryzen Pro. 已經成功利用EPYC, Ryzen, Ryzen Pro.

RyzenFall 4

在AMD安全處理器上進行任意程式碼執行

繞過基於韌體的安全功能,如韌體可信平臺模組fTPM

盜用網路憑證。 繞過基於VBS、Windows Credential Guard

進行hardware硬體的物理損壞

影響型號:Ryzen,Ryzen Pro。

Chimera (Firmware, Hardware versions)

兩套後門: 韌體/硬體ASIC

幫助惡意軟體註入到晶片組的內部8051架構中

將CPU連線到USB,SATA和PCI-E裝置。

晶片組內執行的惡意軟體可以利用晶片組作為硬體外設中間人

影響型別:Ryzen,Ryzen Pro。已經 成功利用Ryzen和Ryzen Pro。

更詳細的資訊可以參考CTS釋出的白皮書報告和影片介紹【白皮書:https://safefirmware.com/amdflaws_whitepaper.pdf】【影片:https://amdflaws.com/】

●編號569,輸入編號直達本文

●輸入m獲取到文章目錄

Linux學習

更多推薦《18個技術類公眾微信》

涵蓋:程式人生、演演算法與資料結構、駭客技術與網路安全、大資料技術、前端開發、Java、Python、Web開發、安卓開發、iOS開發、C/C++、.NET、Linux、資料庫、運維等。

知識星球

知識星球