這篇文章介紹另一個好用的抓包工具 Wireshark, 用來獲取網路資料封包,包括 HTTP、TCP、UDP 等網路協議包。

記得大學的時候就學習過TCP的三次握手協議,那時候只是知道,雖然在書上看過很多TCP和UDP的資料,但是從來沒有真正見過這些資料包, 老是感覺在雲上飄一樣,學得不踏實。有了wireshark就能截獲這些網路資料包,可以清晰的看到資料包中的每一個欄位。更能加深我們對網路協議的理解。對我而言, wireshark 是學習網路協議最好的工具。

閱讀目錄

-

wireshark介紹

-

wireshark不能做的

-

wireshark VS Fiddler

-

同類的其他工具

-

什麼人會用到wireshark

-

wireshark 開始抓包

-

wireshark 視窗介紹

-

wireshark 顯示過濾

-

儲存過濾

-

過濾運算式

-

封包串列(Packet List Pane)

-

封包詳細資訊 (Packet Details Pane)

-

wireshark與對應的OSI七層模型

-

TCP包的具體內容

-

實體分析TCP三次握手過程

wireshark介紹

wireshark的官方下載網站: http://www.wireshark.org/

wireshark是非常流行的網路封包分析軟體,功能十分強大。可以擷取各種網路封包,顯示網路封包的詳細資訊。

wireshark是開源軟體,可以放心使用。 可以執行在Windows和Mac OS上。

使用wireshark的人必須瞭解網路協議,否則就看不懂wireshark了。

Wireshark不能做的

為了安全考慮,wireshark只能檢視封包,而不能修改封包的內容,或者傳送封包。

Wireshark VS Fiddler

Fiddler是在windows上執行的程式,專門用來捕獲HTTP,HTTPS的。

wireshark能獲取HTTP,也能獲取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的內容

總結,如果是處理HTTP,HTTPS 還是用Fiddler, 其他協議比如TCP,UDP 就用wireshark

同類的其他工具

微軟的network monitor

sniffer

什麼人會用到wireshark

1. 網路管理員會使用wireshark來檢查網路問題

2. 軟體測試工程師使用wireshark抓包,來分析自己測試的軟體

3. 從事socket程式設計的工程師會用wireshark來除錯

4. 聽說,華為,中興的大部分工程師都會用到wireshark。

總之跟網路相關的東西,都可能會用到wireshark.

wireshark 開始抓包

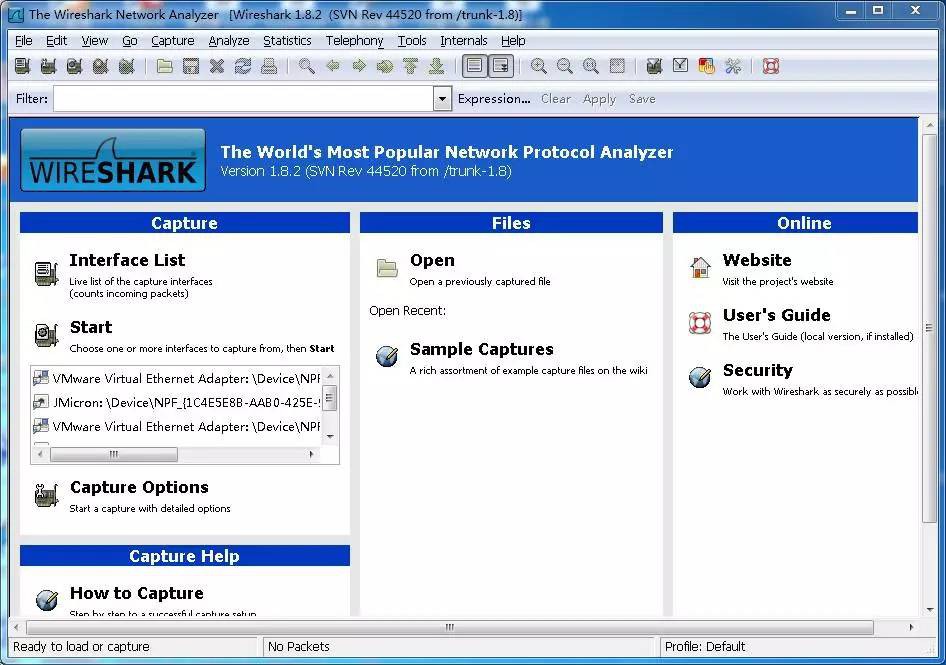

開始介面

wireshark是捕獲機器上的某一塊網絡卡的網路包,當你的機器上有多塊網絡卡的時候,你需要選擇一個網絡卡。

點選Caputre->Interfaces.. 出現下麵對話方塊,選擇正確的網絡卡。然後點選”Start”按鈕, 開始抓包

Wireshark 視窗介紹

WireShark 主要分為這幾個介面

1. Display Filter(顯示過濾器), 用於過濾

2. Packet List Pane(封包串列), 顯示捕獲到的封包, 有源地址和標的地址,埠號。 顏色不同,代表

3. Packet Details Pane(封包詳細資訊), 顯示封包中的欄位

4. Dissector Pane(16進位制資料)

5. Miscellanous(位址列,雜項)

Wireshark 顯示過濾

使用過濾是非常重要的, 初學者使用wireshark時,將會得到大量的冗餘資訊,在幾千甚至幾萬條記錄中,以至於很難找到自己需要的部分。搞得暈頭轉向。

過濾器會幫助我們在大量的資料中迅速找到我們需要的資訊。

過濾器有兩種,一種是顯示過濾器,就是主介面上那個,用來在捕獲的記錄中找到所需要的記錄

一種是捕獲過濾器,用來過濾捕獲的封包,以免捕獲太多的記錄。 在Capture -> Capture Filters 中設定

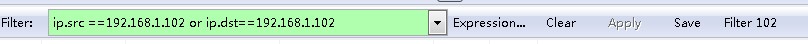

儲存過濾

在Filter欄上,填好Filter的運算式後,點選Save按鈕, 取個名字。比如”Filter 102″,

Filter欄上就多了個”Filter 102″ 的按鈕。

過濾運算式的規則

運算式規則

1. 協議過濾

比如TCP,只顯示TCP協議。

2. IP 過濾

比如 ip.src ==192.168.1.102 顯示源地址為192.168.1.102,

ip.dst==192.168.1.102, 標的地址為192.168.1.102

3. 埠過濾

tcp.port ==80, 埠為80的

tcp.srcport == 80, 只顯示TCP協議的願埠為80的。

4. Http樣式過濾

http.request.method==”GET”, 只顯示HTTP GET方法的。

5. 邏輯運運算元為 AND/ OR

常用的過濾運算式

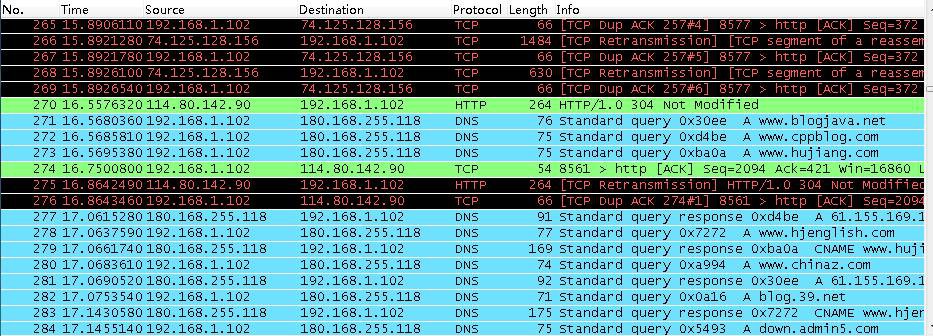

封包串列的面板中顯示,編號,時間戳,源地址,標的地址,協議,長度,以及封包資訊。 你可以看到不同的協議用了不同的顏色顯示。封包串列(Packet List Pane)

你也可以修改這些顯示顏色的規則, View ->Coloring Rules.

封包詳細資訊 (Packet Details Pane)

這個面板是我們最重要的,用來檢視協議中的每一個欄位。

各行資訊分別為:

Frame: 物理層的資料幀概況

Ethernet II: 資料鏈路層乙太網幀頭部資訊

Internet Protocol Version 4: 網際網路層IP包頭部資訊

Transmission Control Protocol: 傳輸層T的資料段頭部資訊,此處是TCP

Hypertext Transfer Protocol: 應用層的資訊,此處是HTTP協議

wireshark與對應的OSI七層模型

TCP包的具體內容

從下圖可以看到wireshark捕獲到的TCP包中的每個欄位。

實體分析TCP三次握手過程

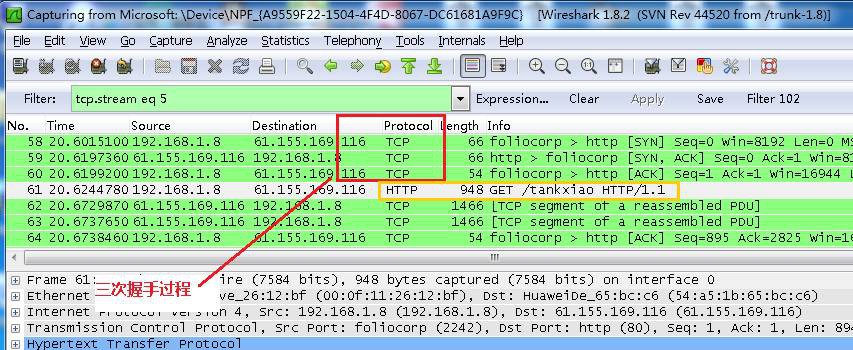

看到這, 基本上對wireshak有了初步瞭解, 現在我們看一個TCP三次握手的實體

三次握手過程為

這圖我都看過很多遍了, 這次我們用wireshark實際分析下三次握手的過程。

開啟wireshark, 開啟瀏覽器輸入 http://www.cnblogs.com/tankxiao

在wireshark中輸入http過濾, 然後選中GET /tankxiao HTTP/1.1的那條記錄,右鍵然後點選”Follow TCP Stream”,

這樣做的目的是為了得到與瀏覽器開啟網站相關的資料包,將得到如下圖

圖中可以看到wireshark截獲到了三次握手的三個資料包。第四個包才是HTTP的, 這說明HTTP的確是使用TCP建立連線的。

第一次握手資料包

客戶端傳送一個TCP,標誌位為SYN,序列號為0, 代表客戶端請求建立連線。 如下圖

第二次握手的資料包

伺服器發回確認包, 標誌位為 SYN,ACK. 將確認序號(Acknowledgement Number)設定為客戶的I S N加1以.即0+1=1, 如下圖

第三次握手的資料包

客戶端再次傳送確認包(ACK) SYN標誌位為0,ACK標誌位為1.並且把伺服器發來ACK的序號欄位+1,放在確定欄位中傳送給對方.並且在資料段放寫ISN的+1, 如下圖:

就這樣透過了TCP三次握手,建立了連線。

來源:肖佳 – cnblogs

連結:http://www.cnblogs.com/TankXiao/archive/2012/10/10/2711777.html

————近期開班————

《馬哥Linux雲端計算及架構師》課程,由知名Linux佈道師馬哥創立,經歷了8年的發展,聯合阿裡巴巴、唯品會、大眾點評、騰訊、陸金所等大型網際網路一線公司的馬哥課程團隊的工程師進行深度定製開發,課程採用 Centos7.2系統教學,加入了大量實戰案例,授課案例均來自於一線的技術案例,自動化運維、Devops、雲服務、python等技能一站式搞定,掌握2018年linux雲端計算高薪未來。

29期網路班:2018年02月10日(網路)

30期面授班:2018年03月26日(北京)

掃描二維碼領取學習資料

掃描二維碼領取學習資料

更多Linux好文請點選【閱讀原文】哦

↓↓↓

知識星球

知識星球