谷歌安全研究員Tavis Ormandy發現暴雪遊戲存在一個嚴重漏洞,攻擊者利用該漏洞針對遊戲玩家電腦可實現遠端惡意程式碼執行。“魔獸世界”、“守望先鋒”、“暗黑破壞神3”、“爐石傳說”和“星際爭霸2”等由暴雪娛樂公司創造的流行網路遊戲,每月的線上玩家數量都達5億人次。

漏洞資訊

如果要用網路瀏覽器線上玩暴雪遊戲,使用者需要在自己電腦系統中安裝一個名為‘Blizzard Update Agent’的客戶端程式,利用它來執行HTTP協議和1120埠的JSON-RPC服務,以便執行‘命令安裝、解除安裝、設定更改、更新和其他維護相關的選項’動作。

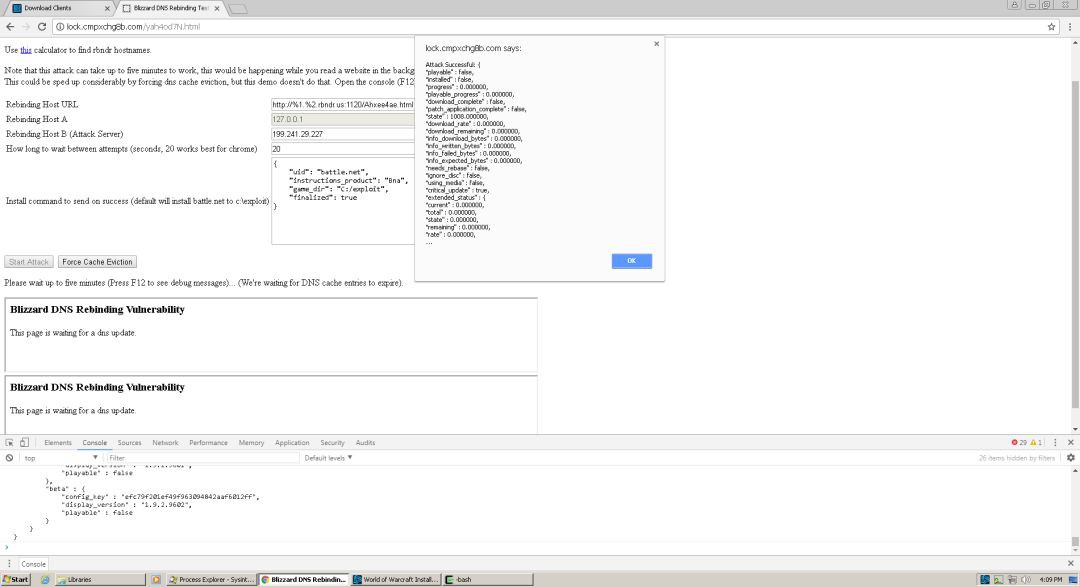

Tavis Ormandy發現這個安裝在玩家系統中的Blizzard Update Agent,存在一種名為’DNS Rebinding‘(DNS重系結)的漏洞,這種漏洞實現的攻擊允許用任何網站充當外部伺服器和玩家本地主機之間的中轉橋梁。

漏洞分析及PoC

當攻擊者簡單地建立了一個DNS入口,並把某個可控制的URL頁面系結了客戶端IP 127.0.0.1之後,迷惑電腦玩家訪問該構造的URL頁面,在此過程中,DNS重系結技術的利用導致DNS發起的請求破壞瀏覽器同源策略(SSO),可使攻擊者各客戶端Blizzard Update Agent程式發起一些JavaScript方式的執行命令。

$ curl -si http://localhost:1120/agent

HTTP/1.0 200 OK

Content-Length: 359

{

“pid” : 3140.000000,

“user_id” : “S-1-5-21-1613814707-140385463-2225822625-1000”,

“user_name” : “S-1-5-21-1613814707-140385463-2225822625-1000”,

“state” : 1004.000000,

“version” : “2.13.4.5955”,

“region” : “us”,

“type” : “retail”,

“opt_in_feedback” : true,

“session” : “15409717072196133548”,

“authorization” : “11A87920224BD1FB22AF5F868CA0E789”

}

儘管瀏覽器中執行的隨機網站通常不能向自己以外的主機域名發起請求,但由於本地的Blizzard Update Agent服務不會驗證客戶端請求的主機名,也不會響應此類請求,所以導致了該漏洞的可利用。

利用DNS重系結技術,可以把某個可控URL,解析到玩家本地主機,進而與之進行通訊。也就是說任何可控的URL都能向客戶端傳送命令。由此,我使用以下頁面來生成測試名為7f000001.c0a80001.rbndr.us的主機名。

https://lock.cmpxchg8b.com/rebinder.html

因此,我在7f000001.c0a80001.rbndr.us域名中系結了127.0.0.1和199.241.29.227兩個IP:

$ host 7f000001.c7f11de3.rbndr.us

7f000001.c7f11de3.rbndr.us has address 127.0.0.1

$ host 7f000001.c7f11de3.rbndr.us

7f000001.c7f11de3.rbndr.us has address 199.241.29.227

$ host 7f000001.c7f11de3.rbndr.us

7f000001.c7f11de3.rbndr.us has address 127.0.0.1

透過上述資訊可知,主機名在兩個IP之間進行解析處理,但當DNS Response中的TTL欄位足夠短時,將不會從本地DNS快取中讀取,而是重新發起DNS請求,當兩個IP系結到同一主機名上後,瀏覽器就會認為該兩個IP都來自同一源地址,由此突破同源策略實現攻擊。以下為一個簡單地PoC測試頁面,它可以實現對Blizzard客戶端的攻擊,利用網路驅動或標的設定來在玩家瀏覽器中和系統中“下載”或安裝惡意dll以及資料檔案等。

http://lock.cmpxchg8b.com/yah4od7N.html

修複過程

Ormandy最初於去年12月向暴雪公司報告了該漏洞,並催促暴雪公司儘快製作補丁以免玩家電腦系統受到影響。但在初次溝通之後,暴雪公司卻停止了對Ormandy的郵件回應,並偷偷地在客戶端版本5996中加入了部分緩解措施。

“暴雪公司在12月22日就突然停止了和我的郵件交流,他們不再回覆我任何問題,但卻悄悄在5996客戶端中加入了一種奇怪的解決方案。”

“他們的解決方案似乎是查詢客戶端命令列,獲取exename的32位FNV-1a雜湊值,然後檢查它是否在黑名單中,我建議他們把主機名列入白名單,但顯然該解決方案過於簡單。暴雪在不通知或諮詢我的情況下就釋出這個補丁,我非常不高興。

但當Ormandy在此公開了該漏洞之後,暴雪公司卻主動聯絡他並聲稱,將會採取更多穩定的主機白名單機制來修複該漏洞,相關補丁正在研發部署之中。針對該漏洞,Ormandy還對其它大型網遊是否進行了檢查測試

Ormandy還於上週發現了開源下載工具Transmission BitTorrent中存在的一個RCE漏洞,該漏洞同樣可致使攻擊者在Transmission客戶端遠端執行惡意程式碼,進而控制客戶端系統。

*參考來源:thn、chromium,freebuf小編clouds編譯,來自FreeBuf.COM

更多資訊

◈ 工業和資訊化部批准設立濟南國際網際網路資料專用通道

http://t.cn/RQrWfhR

◈ DuckDuckGo 釋出全新瀏覽器擴充套件保護使用者隱私

http://t.cn/RQrWfYH

◈ 斯堪的那維亞最大銀行剛剛禁止所有3萬名員工交易加密貨幣

http://t.cn/RQrWIqT

◈ 馬來西亞現資訊外洩案 至少22萬人受影響

http://t.cn/RQrWMKK

(資訊來源於網路,安華金和蒐集整理)

知識星球

知識星球