(點選上方公眾號,可快速關註)

來源:王練 ,

www.oschina.net/news/96728/apache-ignite-is-vulnerable

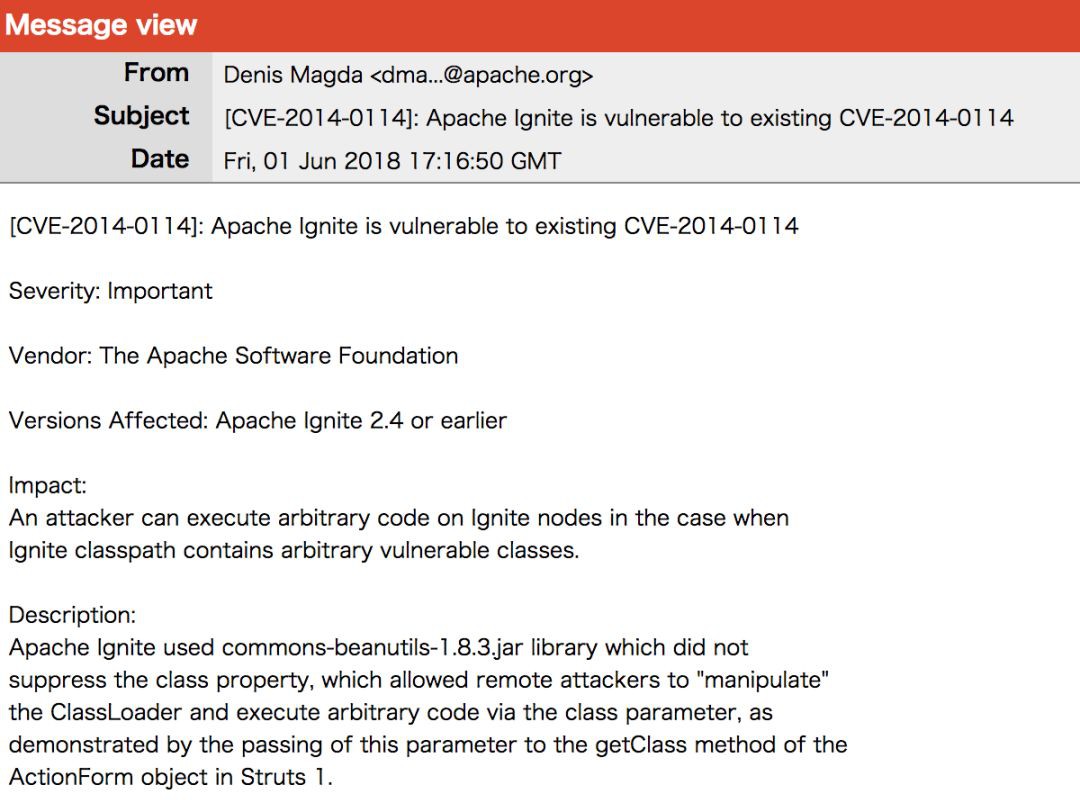

Apache Ignite 的開發團隊近日在 Apache 郵件串列上釋出了一個高危漏洞(CVE-2014-0114)預警,所有 Ignite 2.4 及更早之前的版本都會受到影響。

據悉,Apache Ignite 使用了 commons-beanutils-1.8.3.jar 庫,由於該庫不禁止類屬性(class property),導致遠端攻擊者可透過類引數“操作” ClassLoader 並執行任意程式碼。當 Ignite 的類路徑包含易受攻擊的類時,攻擊者可以在 Ignite 節點上執行任意程式碼。

開發團隊建議使用者確保在 Apache Ignite 中使用的自定義程式碼中沒有易受攻擊的類,如果有,應儘快升級至 Ignite 2.5 或更高版本。

Apache Ignite 是一個以記憶體為中心的分散式資料組織框架,通常用於事務性、分析性和流工作負載的快取和處理。

【關於投稿】

如果大家有原創好文投稿,請直接給公號傳送留言。

① 留言格式:

【投稿】+《 文章標題》+ 文章連結

② 示例:

【投稿】《不要自稱是程式員,我十多年的 IT 職場總結》:http://blog.jobbole.com/94148/

③ 最後請附上您的個人簡介哈~

看完本文有收穫?請轉發分享給更多人

關註「ImportNew」,提升Java技能

知識星球

知識星球