我們必須經常更新我們的系統以減少宕機時間和問題。每月給系統打一次補丁,60 天一次或者最多 90 天一次,這是 Linux 管理員的例行任務之一。這是忙碌的工作計劃,我們不能在不到一個月內做到這一點,因為它涉及到多種活動和環境。

基本上,基礎設施會一同提供測試、開發、 QA 環境(即各個分段和產品)。

最初,我們會在測試環境中部署補丁,相應的團隊將監視系統一週,然後他們將給出一份或好或壞的狀態的報告。如果成功的話,我們將會在其他環境中繼續測試,若正常執行,那麼最後我們會給生產伺服器打上補丁。

許多組織會對整個系統打上補丁,我的意思是全系統更新,對於典型基礎設施這是一種常規修補計劃。

某些基礎設施中可能只有生產環境,因此,我們不應該做全系統更新,而是應該使用安全修補程式來使系統更加穩定和安全。

由於 Arch Linux 及其衍生的發行版屬於滾動更新版本,因此可以認為它們始終是最新的,因為它使用上游軟體包的最新版本。

在某些情況下,如果要單獨更新安全修補程式,則必須使用 arch-audit 工具來標識和修複安全修補程式。

漏洞是什麼?

漏洞是軟體程式或硬體元件(韌體)中的安全漏洞。這是一個可以讓它容易受到攻擊的缺陷。

為了緩解這種情況,我們需要相應地修補漏洞,就像應用程式/硬體一樣,它可能是程式碼更改或配置更改或引數更改。

Arch-Audit 工具是什麼?

Arch-audit[1] 是一個類似於 Arch Linux 的 pkg-audit 工具。它使用了令人稱贊的 Arch 安全小組收集的資料。它不會掃描以發現系統中易受攻擊的包(就像 yum –security check-update & yum updateinfo 一樣列出可用的軟體包),它只需解析 https://security.archlinux.org/ 頁面併在終端中顯示結果,因此,它將顯示準確的資料。(LCTT 譯註:此處原作者敘述不清晰。該功能雖然不會像病毒掃描軟體一樣掃描系統上的檔案,但是會讀取已安裝的軟體串列,並據此查詢上述網址列出風險報告。)

Arch 安全小組是一群以跟蹤 Arch Linux 軟體包的安全問題為目的的志願者。所有問題都在 Arch 安全追蹤者的監視下。

該小組以前被稱為 Arch CVE 監測小組,Arch 安全小組的使命是為提高 Arch Linux 的安全性做出貢獻。

如何在 Arch Linux 上安裝 Arch-Audit 工具

Arch-audit 工具已經存在社群的倉庫中,所以你可以使用 Pacman 包管理器來安裝它。

$ sudo pacman -S arch-audit

執行 arch-audit 工具以查詢在基於 Arch 的發行版本上的存在缺陷的包。

$ arch-auditPackage cairo is affected by CVE-2017-7475. Low risk!Package exiv2 is affected by CVE-2017-11592, CVE-2017-11591, CVE-2017-11553, CVE-2017-17725, CVE-2017-17724, CVE-2017-17723, CVE-2017-17722. Medium risk!Package libtiff is affected by CVE-2018-18661, CVE-2018-18557, CVE-2017-9935, CVE-2017-11613. High risk!. Update to 4.0.10-1!Package openssl is affected by CVE-2018-0735, CVE-2018-0734. Low risk!Package openssl-1.0 is affected by CVE-2018-5407, CVE-2018-0734. Low risk!Package patch is affected by CVE-2018-6952, CVE-2018-1000156. High risk!. Update to 2.7.6-7!Package pcre is affected by CVE-2017-11164. Low risk!Package systemd is affected by CVE-2018-6954, CVE-2018-15688, CVE-2018-15687, CVE-2018-15686. Critical risk!. Update to 239.300-1!Package unzip is affected by CVE-2018-1000035. Medium risk!Package webkit2gtk is affected by CVE-2018-4372. Critical risk!. Update to 2.22.4-1!

上述結果顯示了系統的脆弱性風險狀況,比如:低、中和嚴重三種情況。

若要僅顯示易受攻擊的包及其版本,請執行以下操作。

$ arch-audit -qcairoexiv2libtiff>=4.0.10-1opensslopenssl-1.0patch>=2.7.6-7pcresystemd>=239.300-1unzipwebkit2gtk>=2.22.4-1

僅顯示已修複的包。

$ arch-audit --upgradable --quietlibtiff>=4.0.10-1patch>=2.7.6-7systemd>=239.300-1webkit2gtk>=2.22.4-1

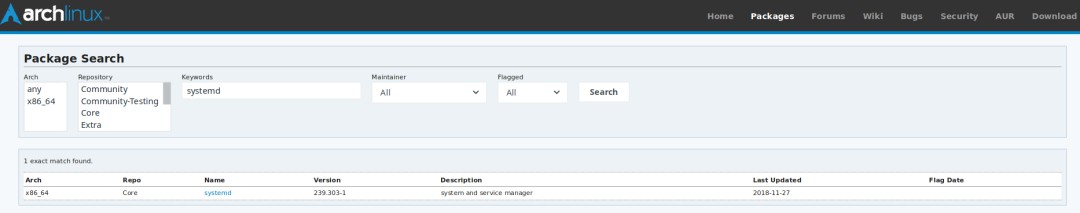

為了交叉檢查上述結果,我將測試在 https://www.archlinux.org/packages/ 列出的一個包以確認漏洞是否仍處於開放狀態或已修複。是的,它已經被修複了,並於昨天在社群倉庫中釋出了更新後的包。

僅列印包名稱和其相關的 CVE。

$ arch-audit -uf "%n|%c"libtiff|CVE-2018-18661,CVE-2018-18557,CVE-2017-9935,CVE-2017-11613patch|CVE-2018-6952,CVE-2018-1000156systemd|CVE-2018-6954,CVE-2018-15688,CVE-2018-15687,CVE-2018-15686webkit2gtk|CVE-2018-4372

via: https://www.2daygeek.com/arch-audit-a-tool-to-check-vulnerable-packages-in-arch-linux/

作者:Prakash Subramanian[5] 選題:lujun9972 譯者:Auk7F7 校對:wxy

本文由 LCTT 原創編譯,Linux中國 榮譽推出

知識星球

知識星球