來自:程式員小灰(微訊號:chengxuyuanxiaohui)

加密演演算法的歷史

加密演演算法最早誕生在什麼時候?是在計算機出現之後嗎?不不不,早在古羅馬時期,加密演演算法就被應用於戰爭當中。

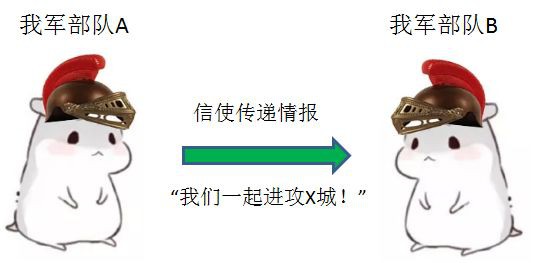

在大規模的戰爭中,部隊之間常常需要信使往來,傳遞重要的軍事情報。

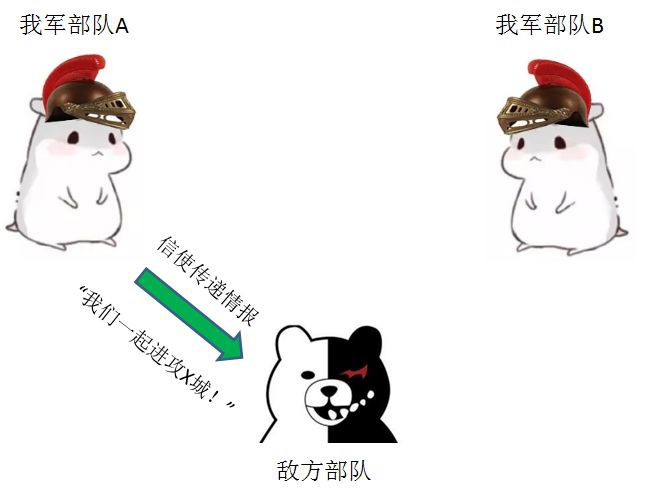

可是,一旦信使被敵軍抓獲,重要的軍事情報就完全暴露給了敵方。

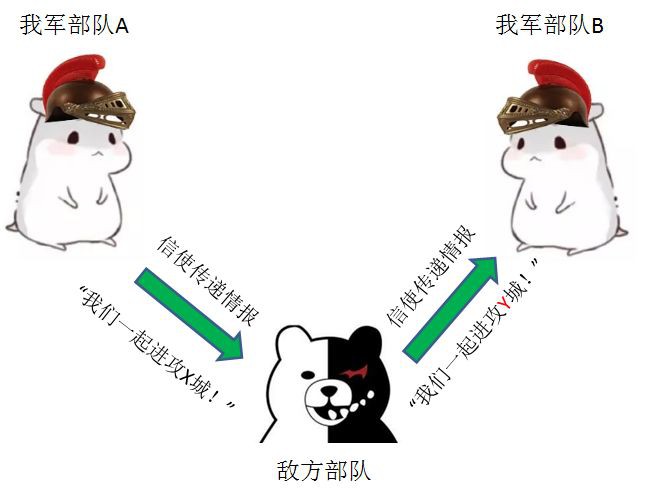

甚至,狡猾的敵人有可能篡改軍事情報,並收買信使把假情報傳遞給我方部隊。

這樣一來,我方部隊就完全落入到了敵方的陷阱之中。這種攔截並篡改資訊的手法,在網路安全領域被稱為中間人攻擊。

怎樣防止這種情況的發生呢?不讓信使被敵人抓獲?這個肯定是無法絕對避免的。

那麼我們不妨換個角度,讓敵人即使截獲了軍事情報,也看不懂裡面的內容,這就是對資訊的加密。

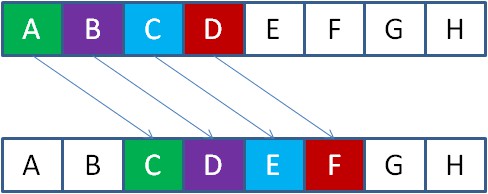

如何進行加密呢?古人想出了一種非常樸素的加密方法,被稱為凱撒密碼。加密的原理就像下圖這樣:

如圖所示,圖中第一行的字母代表資訊的“明文”,第二行字母代表資訊的密文。這個加密演演算法十分簡單,就是選擇一個偏移量(這裡的偏移量是2),把明文當中的所有字母按照字母表的順序向後偏移兩位,從而生成密文。比如:

原文的字母A,對應的密文是字母C。

原文的字母D,對應的密文是字母F。

原文的單詞Java,對應的密文是Lcxc。

這樣一來,敵方看到信使的情報內容,就徹底蒙逼了。相應的,我軍事先約定好了密文通訊的偏移量,當友軍收到情報以後,把密文的所有字母向前偏移兩位,就還原成了明文,這個過程叫做解密。

但是,這種加密方法真的百分百保險嗎?並不是。

在英語的26個字母中,出現頻率最高的字母是e。如果敵人截獲了情報,發現這段看不懂的密文當中出現頻率最高的字母是g,由於e和g相差兩個字母,就可以猜測出我軍的密文通訊很可能選擇2作為偏移量。這樣一來,我軍的密碼就被破解了。

最不濟,敵人可以把每一種偏移量都嘗試一遍(26個字母,最多25種偏移),終究可以試出符合正常語法的偏移量。這種方式被稱為暴力破解。

加密演演算法的種類

在如今的資訊保安領域,有各種各樣的加密演演算法凝聚了電腦科學家門的智慧。從宏觀上來看,這些加密演演算法可以歸結為三大類:雜湊演演算法、對稱加密演演算法、非對稱加密演演算法。

1、雜湊演演算法

從嚴格意義上來說,雜湊演演算法並不屬於加密演演算法,但它在資訊保安領域起到了很重要的作用。

雜湊演演算法能做什麼用呢?其中一個重要的作用就是生成資訊摘要,用以驗證原資訊的完整性和來源的可靠性。

讓我們來舉個慄子:

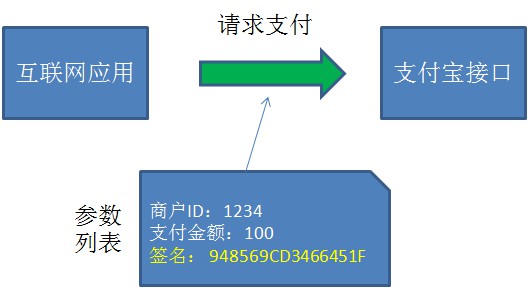

在某個網際網路應用上,有使用者下單買了東西,於是應用需要通知支付寶,並告訴支付寶商戶ID、支付金額等等資訊。

支付寶怎麼知道這個請求是真的來自該應用,並且沒有被篡改呢?

請求的傳送方把所有引數,外加雙方約定的Key(例子中Key=abc)拼接起來,並利用雜湊演演算法生成了一段資訊摘要:

Hash(1234_100_abc) = 948569CD3466451F

而請求的接收方在接到引數和摘要之後,按照同樣的規則,也把引數和Key拼接起來並生成摘要:

Hash(1234_100_abc) = 948569CD3466451F

如果最終發現兩端資訊摘要一致,證明資訊沒有被篡改,並且來源確實是該網際網路應用。(只要引數修改了一點點,或者Key不一樣,那麼生成的資訊摘要就會完全不同)

生成資訊摘要的過程叫做簽名,驗證資訊摘要的過程叫做驗簽。

雜湊演演算法包含哪些具體的演演算法呢?其中最著名的當屬MD5演演算法。後來,人們覺得MD5演演算法生成的資訊摘要太短(128位),不夠安全,於是又有了SHA系列演演算法。

2、對稱加密演演算法

雜湊演演算法可以解決驗簽的問題,卻無法解決明文加密的問題。這時候,就需要真正的加密演演算法出場了。

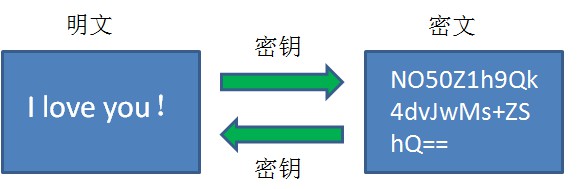

什麼是對稱加密呢?這個概念很好理解:

如圖所示,一段明文透過金鑰進行加密,可以生成一段密文;這段密文透過同樣的金鑰進行解密,可以還原成明文。這樣一來,只要雙方事先約定好了金鑰,就可以使用密文進行往來通訊。

除了通訊過程中的加密以外,資料庫儲存的敏感資訊也可以透過這種方式進行加密。這樣即使資料洩露到了外界,洩露出去的也都是密文。

對稱加密包含哪些具體的演演算法呢?在早期,人們使用DES演演算法進行加密解密;後來,人們覺得DES不夠安全,發明瞭3DES演演算法;而如今,最為流行的對稱加密演演算法是AES演演算法。

不知道讀者中有多少人曾經接觸過歐盟的GDPR法案,為了遵從該法案,有的企業就曾經將資料庫中的敏感資訊使用3DES進行加密。

總而言之,對稱演演算法的好處是加密解密的效率比較高。相應的,對稱演演算法的缺點是不夠安全。為什麼呢?通訊雙方約定的金鑰是相同的,只要金鑰本身被任何一方洩露出去,通訊的密文就會被破解;此外,在雙方建立通訊之初,服務端把金鑰告訴給客戶端的時候,也有被攔截到的危險。

為瞭解決這一痛點,非對稱加密就登場了。

3、非對稱加密演演算法

什麼又是非對稱加密呢?在剛剛接觸到的時候,或許你會覺得這種演演算法有些古怪:

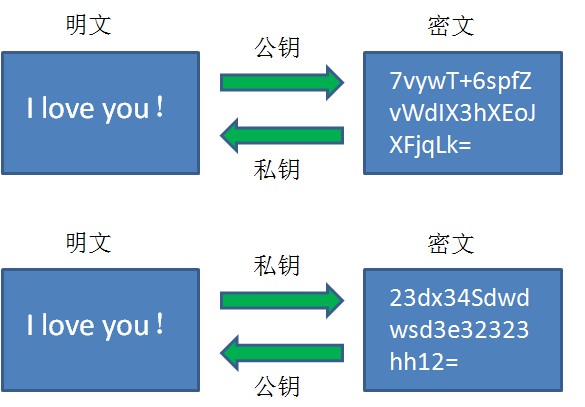

如圖所示,在非對稱加密中存在一對金鑰,其中一個叫做公鑰,另一個叫做私鑰。在加密解密的過程中,我們既可以使用公鑰加密明文,使用私鑰解密密文;也可以使用私鑰加密明文,使用公鑰解密密文。

這樣設計有什麼好處呢?看看通訊的過程就知道了:

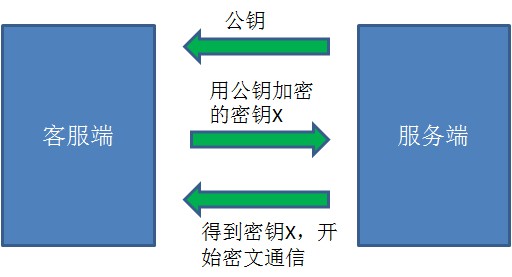

1、在雙方建立通訊的時候,服務端只要把公鑰告訴給客戶端,自己保留私鑰。

2、客戶端利用獲得的公鑰。加密另外一個金鑰X(可以是對稱加密的金鑰),傳送給服務端。

3、服務端獲得訊息後,用自己的私鑰解密,得到裡面隱含的金鑰X。

4、從此以後,雙方可以利用金鑰X進行對稱加密的通訊了。

在這個過程中,即使公鑰被第三方截獲,甚至後續的所有通訊都被截獲,第三方也無法進行破解。因為第二步利用公鑰加密的訊息,只有私鑰才能解開,所以第三方永遠無法知道金鑰X是什麼。

非對稱加密演演算法的代表有哪些呢?最著名的當屬RSA演演算法。

既然非對稱加密這麼強大,是不是沒有缺點呢?也不是。非對稱加密最大的問題,就是效能較差,無法應用於長期的通訊。

知識星球

知識星球