近年來,大資料技術飛速發展,但同時也暴露出一個嚴重的問題——企業不重視安全技術。

這種不重視可能會導致用戶隱私資訊被不法分子盜取,對企業造成致命性的打擊。

好在多數企業都逐漸註意到了這個問題,並開始加強網路安全建設。

那麼對我們來說,為什麼要選擇網路安全?

很簡單,薪資高,競爭小。

然而,我們在剛開始學習 Web 安全的時候苦於技術和經驗有限,難以挖到實際專案中的漏洞。

於是心情苦悶,抓耳撓腮,甚至對學習 Web 安全喪失信心。

別急,今天我來教你一個一分鐘就能挖到的漏洞。

01

一分鐘能挖到什麼樣的洞?

URL 跳轉漏洞。

URL 跳轉本身並不是漏洞,而是正常的業務功能,基本上每個網站都有進行 URL 跳轉的需求。

但是,如果需要跳轉的 URL 是使用者可控的,那麼就有可能存在 URL 跳轉漏洞。

攻擊者可以利用該漏洞,使程式跳轉到釣魚網站上進行盜取使用者賬號資訊等操作。

對於新手來說,URL 跳轉基本上算是測試難度最小且具有真實危害的漏洞。

那我們如何挖到這個漏洞呢?

Step1. 尋找漏洞功能點

1、使用者登入、統一身份認證處

2、使用者分享、收藏內容

3、跨站點認證、授權

4、站內點選其它網址連結時

這些功能點都有可能存在 URL 跳轉漏洞,可以分別測試。

如果你找不到標的,你可以在搜尋引擎中輸入: inurl: +下麵的引數名,會有意外發現~

redirect

redirect_to

redirect_url

url

jump

jump_to

target

to

link

linkto

Domain

…

Step2. 構造 payload

1、模糊檢查式。即程式在跳轉之前會對該引數進行判斷,根據引數是否是以特定字元開頭或結尾判斷 URL 是否合法。

這種一般構造 URL 為:foo.com.evil.com

即可繞過檢查機制。

2、特殊防護式。由於程式碼框架和語言的差異,可能的防護方式也不同,這就讓繞過方式變得千奇百怪起來。

一般來說,可以使用不同的特殊符號來進行繞過防護, 比如字尾多個 /// ,域名前加 @、#&” 等字元。

下麵,我們用實體來演示一下漏洞的挖掘過程。

02

實際案例分享

1、直接加字尾

以百度某業務登入處 URL 跳轉為例:

首先可以看到 URL 的 fromu 引數指向登陸成功後跳轉的網址。

然後我把這個引數修改為 :

http://baidu.com.evil.com

確認後登入賬號,登入成功跳轉到我搭建的釣魚站,一分鐘挖洞成就get!

2、中文符號特殊解析導致的URL跳轉

這裡以京東某業務的登入功能為例:

首先我們先得到完整的URL:

http://jd.com/?returnurl=http://jd.com

%E2%80%9C.pr1s0n.com

這裡的 returnurl 引數即為登入成功後跳轉的地址,是使用者可控的。

在最開始的挖掘過程中,我已經對這個引數進行了一些常規的變形。

發現京東對這個防護比較嚴格,常規的payload在這裡不能生效。

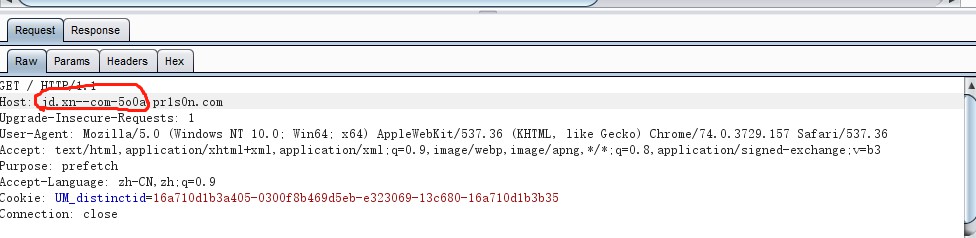

但是,在測試到中文字元雙引號的時候發現它跳轉到了一個奇怪的域名:

jd.xn--com-5o0a.pr1s0n.com

接著我在雲解析平臺添加了 jd.xn--com-5o0a 這個字首,得到:

這裡需要註意一下,直接輸入含有雙引號的字首是不能新增成功的。

也就是說現在的完整域為:

jd.com”.pr1s0n.com

雙引號在執行過程中會被 URL 編碼為:”%E2%80%9C”

此時的程式的執行邏輯為:

登入成功->

跳轉到 jd.xn--com-5o0a.pr1s0n.com->

解析到 jd.com”.pr1s0n.com->

跳轉到 www.pr1s0n.com

即完成了 URL 跳轉漏洞的利用,使用者從正常的登陸頁面跳轉到攻擊者可控的網站。

另外在該業務中,使用者如果在已登入的狀態下訪問:

http://*.*.jd.com/&returnurl;=http://jd.com%E2%80%9C.pr1s0n.com

可直接跳轉到標的站。

這個已經屬於稍複雜一點的跳轉了,不通用,但是一個不錯的新思路。

相對於複雜的漏洞來說,URL跳轉漏洞的學習難度更小,更容易使web安全初學者在挖洞中找到自信和樂趣。

但是想要系統學習Web安全,URL跳轉這類漏洞只是敲門磚。

如果你想更進一步,但卻苦於找不到系統的課程,一個人學習枯燥無味,沒有一個有經驗的老師帶領。

我強烈建議你去聽一下7月24日晚8點網易雲課堂的免費直播課——《Web安全小兵如何混進安全圈》。本次直播特別邀請到網易高階安全工程師石劉洋給大家分享網際網路安全工程師的日常,以及Web入門與學習的方法,讓你快速找到適合你的學習路線和方法,事半功倍!

知識星球

知識星球

朋友會在“發現-看一看”看到你“在看”的內容